當大家聽到史上最嚴格的個資法歐盟的GDPR,所有設有網站的公司都很緊張,因為法規的適用範圍相當寬廣,即使公司沒有在歐盟設立據點或是透過經銷商賣到那邊,但是你還是沒辦法社絕歐洲人來你的網站,並且從網站上的contact with me,留下他的個資開始跟你接觸。

為了因應GDPR並且有效地提升系統的安全性,加強存取控制、身份驗證、程式碼檢測、滲透測試、弱點掃描…等手段都是常見地解決方案。

微軟Azure SQL Database遵循著Cloud first的理念,早在2017/9就推出了Vulnerability Assessment弱點分析(簡稱VA),緊接著SQL2017 GA時的SSMS 17.3版本,產品team 秉持著持續交付的精神,馬上在 17.4的更新版本就將這個功能實現在地端的SQL Server中,全力支援需要這個功能的產品愛用者。

ps. 當然雲端的OMS(Operations Management Suite)也有支援這個功能。

針對資料庫的資安需求,VA只是微軟的第一步,後續還有VA in OMS Security solution for SQL Server & SQL on VM、Sensitive Data Discovery & Classification、VA in SCOM for SQL Server、Sensitive Data tagging/ tracking for Azure SQL DB、Sensitive Data tagging/ tracking for SQL Server…等都很值得期待

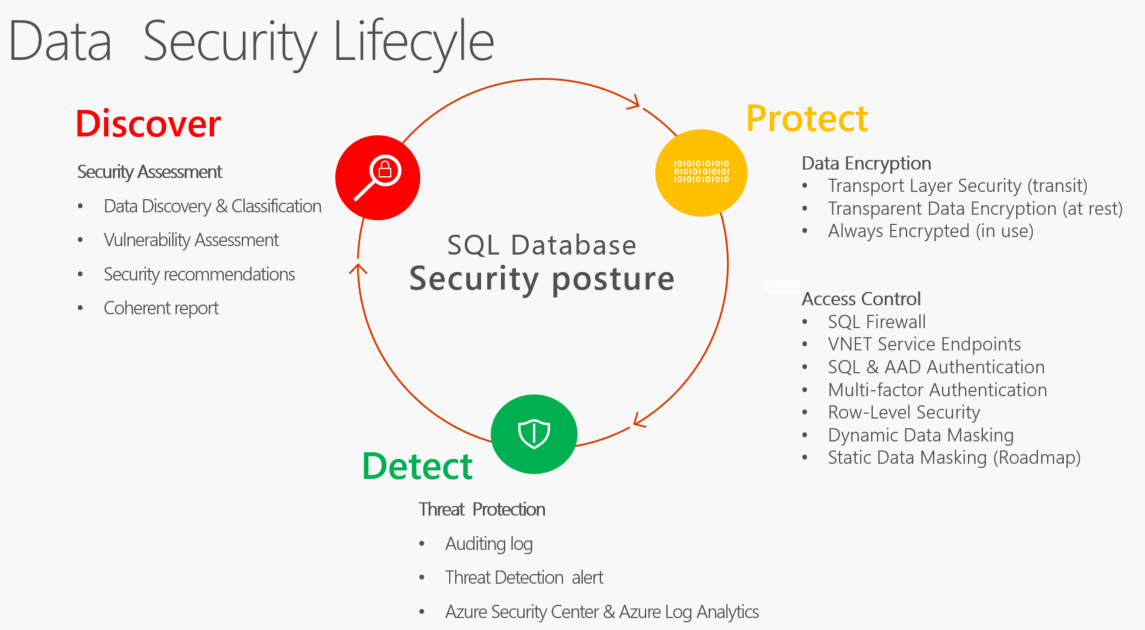

什麼是SQL Vulnerability Assessment(VA)?它是內建在SQL Server中一種資安服務,它起源於雲端,基礎於微軟Discover/Protect/Detect循環的資安framework架構上,提供了全方面的資安 Dashboard 即使你是只熟悉資料庫但卻是資安的門外漢。這個儀表板除了能提供企業所需的弱點分析資訊,也提供了各種威脅或是弱點的因應之道的建議方案。更重要的是它可以量身定做,因為資訊太多太雜,每個企業的需求也不同,所以當我們制定出專屬於自己企業的資安基準線based line,就可以經過篩選,只關注符合企業自身的資安政策的資安方向。

透過執行事先寫好的資安弱點查詢語句,在儀表板可以盤點企業資料庫的資安問題,並且可以依據嚴重呈度或是問題描述,進一步drill down去了解微軟提供的問題狀況說明以及建議的作法,有效地解決安全性問題並強化您的資料庫安全性。

換句話說,它將可以帶來以下效益:

1. 符合要求資料庫掃描報告的合規性需求。

2. 符合資料隱私權標準。

3. 監視難以追蹤變更的動態資料庫環境。

SQL Vulnerability Assessment 服務會直接在您的資料庫上執行掃描。 該服務採用規則知識庫,可以標記安全性弱點,以及提醒偏離最佳做法的項目,例如錯誤的設定、過多的權限,以及未受保護的敏感性資料。 規則是以 Microsoft 建議的最佳做法為基礎,並且著重於對資料庫和其重要資料造成最大風險的安全性問題。 這些規則也代表各種不同管理機構要符合其合規性標準的要求。

掃描結果包含可以解決個別問題的可操作步驟,並於合適的情況下提供自訂的補救指令碼。 您可以為權限設定、功能設定和資料庫設定來設定可接受的基準,以自訂環境的評定報告。

VA 非常的簡單直覺,第一步是確定 SSMS 的版本已經更新至17.4

第二步就跟日常一樣,開啟 SSMS並連線至 SQL Server 資料庫引擎或 localhost 的執行個體

第三步是展開"資料庫",將滑鼠移至欲分析的資料庫並按下右鍵按,選取"Tasks(工作)"/Vulnerability Assessment(弱點評定)/Scan For Vulnerability...(弱點掃描)

第四步,執行掃描作業

第四步,執行掃描作業

第五步,檢視報告,當掃描完成時,掃描報告會自動顯示在主要 SSMS 窗格中。 報告會顯示安全性狀態的概觀、找到的問題數量,及其對應的嚴重性。 結果中包含偏離最佳做法的警告,以及安全性相關設定的快照,例如資料庫主體和角色及其相關的權限。 掃描報告也會提供在您資料庫中所發現敏感性資料的地圖,並建議可用來保護敏感性資料的內建方法。

第五步,檢視報告,當掃描完成時,掃描報告會自動顯示在主要 SSMS 窗格中。 報告會顯示安全性狀態的概觀、找到的問題數量,及其對應的嚴重性。 結果中包含偏離最佳做法的警告,以及安全性相關設定的快照,例如資料庫主體和角色及其相關的權限。 掃描報告也會提供在您資料庫中所發現敏感性資料的地圖,並建議可用來保護敏感性資料的內建方法。

第六步,分析結果並解決問題,檢閱結果並決定報告中所發現的項目何者確實是環境中的安全性問題。 向下鑽研每個失敗的結果,以了解所發現項目的影響,以及每個安全性檢查失敗的原因。 使用報告提供的可操作補救資訊來解決問題。

第七步,設定你的基準,在檢閱評定結果時,你可以將特定結果標記為在您的環境中可接受的基準。 基準本質上就是自訂報告結果的方式。 在後續的掃描中,會將符合基準的結果視為通過。一旦你建立了基準安全性狀態,VA 就只會報告偏離基準的項目,讓你能專注於真正相關的問題。

第八步,執行新的掃瞄來查看你的自訂追蹤報告,完成設定規則基準之後,請執行新掃描來檢視自訂的報告。 VA 現在只會報告偏離你所核准基準狀態的失敗安全性問題。

第N步,開啟先前執行的掃描,當然,凡走過必留下痕跡,你隨時可以檢視先前所做過的弱點掃描結果。操作的方法跟弱點掃描幾乎一樣,只是最後一個動作改成 Open Existing Scan...(開啟現有的掃描)

VA 現在可用來監視您的資料庫是否隨時維持高層級安全性,以及使否符合您的組織原則。 如果需要合規性報告,VA 報告將有助於進行合規性流程。

是不是很簡單?趕快去下載v17.4 新的SSMS,以免被罰1000萬歐元或前一財務年度全球營業額的2%(兩者取其重)

**目前罰金的記錄,在2017被Twitter推升至23 million,然後在2019年又被 Google 破了記錄,來到了57 million

李秉錡 Christian Lee

Once worked at Microsoft Taiwan