識別管理一直是被認定為確保一致性的前置步驟,但在現在的社會中也如同上一個章節中所討論到的有著相當多的挑戰

如何正確的識別出使用者是『對的』使用者,一直以來就是被受注目的,Jason之前在做一個專案時

客戶即有要求,要做識別管理,當時來找Jason的場商也有現在最夯的靜脈認證(掌靜脈、指靜脈…等等) …

識別管理一直是被認定為確保一致性的前置步驟,但在現在的社會中也如同上一個章節中所討論到的有著相當多的挑戰

如何正確的識別出使用者是『對的』使用者,一直以來就是被受注目的,Jason之前在做一個專案時

客戶即有要求,要做識別管理,當時來找Jason的場商也有現在最夯的靜脈認證(掌靜脈、指靜脈…等等)

都是為了確認『對的』人,但是確認的過程中也遇到不少的挑戰,只要有控制就要管理

識別管理過程中,最常遇到的問題共有三類(主要的類型、識別資料的類型、識別生命週期)

主要的類型(types of principals):主要又分為內部(包括有雇員、勞動約定者)及外部(顧客、合作伙伴、供應商),隨著類型的不同,有不同的系統、資料必須加以管理規範。

識別資料的類型(types of identity data):雖然是不同類型的資料供主要的識別管理,其中包含有個人(姓名、連絡資訊…)、法律上(有法定關係介於企業及主要類型的資料)、存取控制的資訊(ID, passworde, PKI, Tokens, biometrics…)。

做識別管理要訂義這麼多東西,那麼有什麼好處呢??不然幹嘛做它呢?!

精簡人力(headcount reduction):每個安全管理者以往花了35%以上的時間在處理使用者帳號密碼問題,舉凡忘了密碼、密碼強度不足…等等,集中式管理後,把此部份的問題所消耗掉的金錢、人力都節省了。

提升生產力(Productivity increase):當管理人力被節省了,當然就有更多的時間做更多,以後end users能自已rest自已的密碼,不用再麻煩管理員人,更多的使用者藉由SSO達成系統的使用彈性,識別管理系統確實擴大了人力效益,也提升了生產力。

風險管理(risk management):往往紙上作業的驗證是不能被用於稽核,但這個問題現在可以被控制了,更延伸的使用好的密碼、好的驗證及安全的系統,當組織在一般支援在多重資料處理中心時,必須將資料快速的複寫,集中使用者資料庫更可導入BCP中。

當然,要做識別管理,有那些科技可以support

目錄(directories):目錄是使用於集中化管理的技術,可用來儲存各種資料及需要可用的的資訊,兼俱有可用性及延展性,且是屬於標準協定,像是LDAP(light-weight directory access protocol)或是X.500.

網站存取管理(Web access management;WAM):使用WAM可以用來管理使用者識別、驗證、授權資料,WAM掌握了簽入處理,Web應用程式使用了plug-in結合了前台web,使用者授權後可以操作其應用程式來管理前台資料,進而去完成存取管理及導入SSO的應用。

密碼管理(password management):很遺憾的,使用者們所使用來登入系統的ID及密碼,不止好猜,還一組用久久,甚至連密碼都沒有換過,導入了密碼管理系統,除了可以訂義密碼的有效性、複雜性、不可逆…等等,加強了使用者使用ID、PASSWORD的強度。

帳戶管理(account management):帳戶管理是應用於各系統中的帳號,例如像網路系統的維護、ERP應用程式、資料庫伺服器…等等,有帳戶應用的系統之中,系統只被內部管理者進行管理,一個集中式帳戶管理的概念必須自動的同步散發各個系統之中,,不論是變更、移除、甚至是系統資源的存取都是建構在這個基礎之上,例如人力資源系統或是管理目錄…等等。

簡介更新(profile update):使用者視別包含有個人資訊,所有的變更應該設計的更簡單,更容易去管理,重點在於自動的參照系統的內容,管理目錄或是系統者的登入,例如像是CRM系統,WAM等等…更容易的讓使用者自行的去管理變更非過於隱私的個人資訊。

單一簽入(SSO):導入單一簽入,end users只需要記憶一組帳號密碼或是一組可供識別的資料,而其管理也只需要針對一項內容管理,大大的減少了管理的成本,但…若SSO系統遇到DoS,那麼…每一個系統的可用性就會受到損害。 目前有Kerberos及SESAME,Kerboeros大家不漠生,是由麻省理工所開發出來的SSO,而SESAME(Security European System for Applications in a Multi-Vendor Environment)則是由歐盟所開發,主要也針對Kerberos的弱點做補強。

安全領域(Security Domains):存取控制結構使用分割的位址空間,去區隔每一個subjects、各個敏感等級的objects及每個存取控制subjects權限等級,想到security domain就必須關聯到每個分割、獨立開的保護個別的資源。

PS. NO1.什麼是SSO?

整個識別管理中,不斷的提到SSO,似乎SSO是最好的解決方案了嗎?那SSO的處理流程又為何呢?有沒有其它的問題呢?

整個SSO大致上分為四個流程:

1.使用者輸入ID、PASSWORD

2.使用者輸入的ID及PASSWORD傳輸到驗證伺服器中去驗證

3.驗證伺服器確立了識別的資料

4.驗證伺服器授權存取所需的資源。

PS. NO2. 什麼是Kerberos?

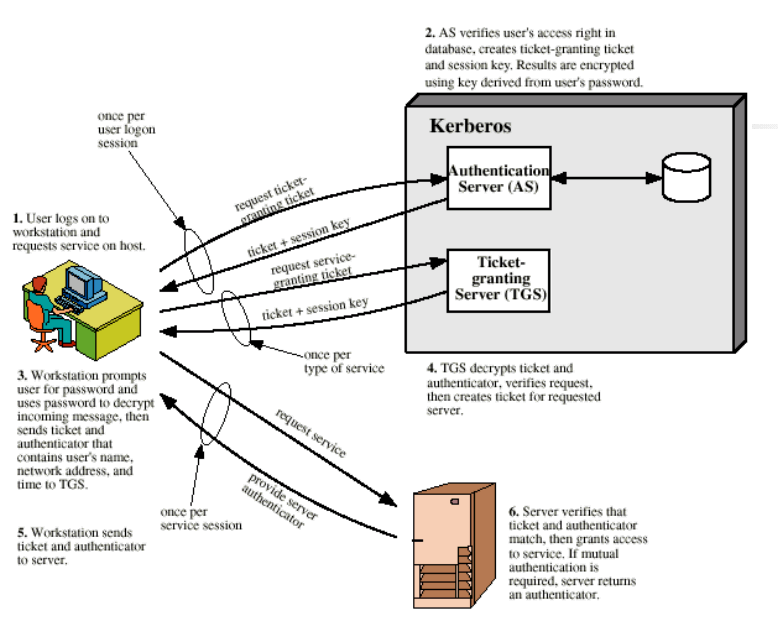

Kerberos是由麻省理工學院所研發的SSO技術,它的組成有KDC(Key Distribution Center; 又分為AS(Authentication Server;驗證伺服器)、TGS(Ticket Granting Server;票據授權伺服器))及SS(SS;伺服器)TGT(Ticket Granting Ticket;票據授權票據)

其處理流程如下圖:

PS. NO3.Kerberos有什麼問題存在呢?

1.Kerberos有單點失效(Single point of failure)的問題當驗證伺服器發生問題時,那麼所有的驗證機制都將會失效。可用HA架構來補救。

2.Kerberos必須通訊的時鐘同步,因為票據有一定的有效期,因此如果時鐘不同步那麼認證會失敗,而預設值是不得誤差十分鐘。可用NTP來防止。

3.因為SSO是一組帳密通五關,因此…若有管理者的密碼被洩露,則會造成默大的損失。可以用職責分工來補救。

Anything keeps Availability.

Anywhere keeps Integrity.

Anytime keeps Confidentiality.

keep A.I.C. = Information Security