近年來隨著商業間碟的滲透,竊取個資、商業機密的事件不斷,保護文件的安全就成了現在企業一個很重要的課題,當然…微軟也提出了相關的對策,透過 RMS(Windows Rights Management Services)的保護,可讓重要的資訊不會因為誤用,或是刻意的偷竊造成企業莫大的損失…

近年來隨著商業間碟的滲透,竊取個資、商業機密的事件不斷,保護文件的安全就成了現在企業一個很重要的課題,當然…微軟也提出了相關的對策,透過RMS(Windows Rights Management Services)的保護,可讓重要的資訊不會因為誤用,或是刻意的偷竊造成企業莫大的損失,但這個方案只能保護微軟本家的產品檔案,像是Word, Excel,如果您欲保護的檔案是ProE, AutoCAD,可能就沒辦法囉!另外找看其它的保護方案了。

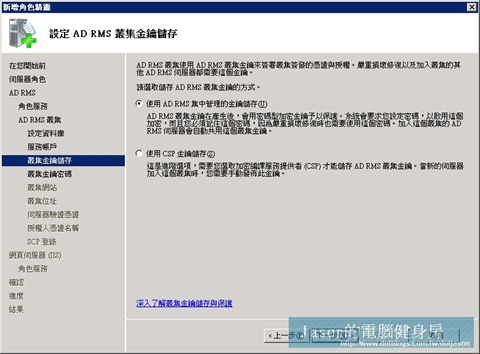

建置一個AD RMS其實非常的簡單,透過檔案格式NTFS,而且必須有乙台Domain Controller(Active Directory)而且使用者內容中,必須設定好電子郵件地址(重點請筆記),配合資料庫伺服器(MS SQL 2005以上)即可建置,因為其運作的原理是以叢集金鑰來簽署叢集發出的憑證與授權,可以將AD RMS的金鑰儲存CSP(cryptographic service provider)來保護RMS金鑰,或是將RMS金鑰存放在AD資料庫中,因此,如果你選擇的是儲放在AD資料庫中那麼…這台AD要保護好呀~~!尤其是那把金鑰,不然AD掛了,你就所有的資料都投入海底了!

實作的過程很簡單,首先必須先注意下表的內容,而實作的過程中,本例是以CSP做為金鑰儲存的位置:

| 伺服器角色 | 說明內容 |

| AD DC | IP: 192.168.1.1 Domain name: jason.local

|

| AD CA | 建置在DC上

|

| SQL | IP: 192.168.1.20

|

| RMS | IP:192.168.1.10

|

| Client-pc | IP:192.168.1.11

|

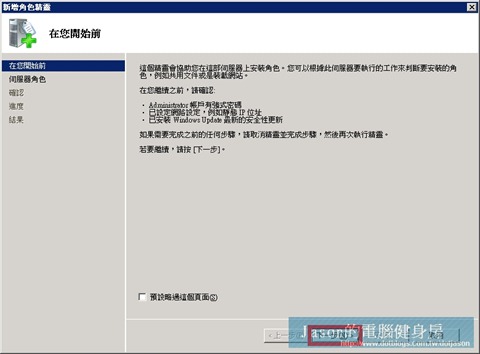

安裝程序

整個環境了解後,我們開始進行安裝RMS所需的程序,在此之前必須先安裝DC、CA及SQL,SQL Server 必須是2005以上的版本,而且必須將RMS服務的執行身份加入到SQL Server的system admin 角色之中,且CA要能自動發放憑證,而RMS的管理站台憑證亦直接由CA放發出來即可,而在DC上裝好了CA之後,再來將RMS-Svr加入網域,並且開始依照下面的程序進行安裝RMS:

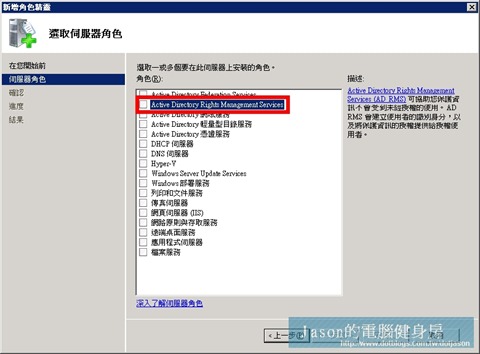

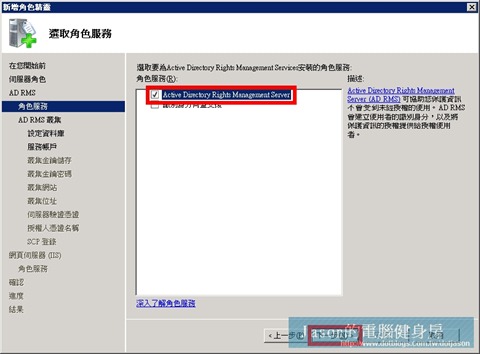

安裝角色的部份選擇『Active Directory Rights Management Services』

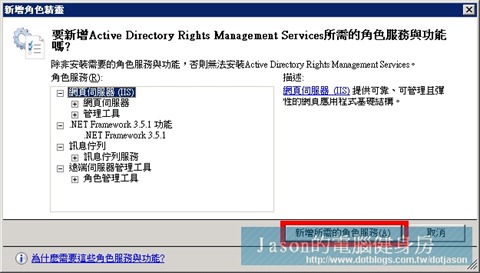

再次確認必須安裝的其它相依角色或功能。

角色服務只需要先選擇『Active Directory Rights Management Services』

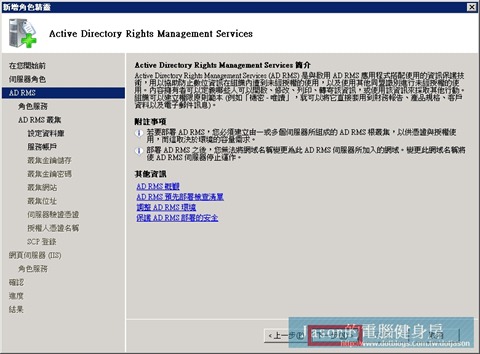

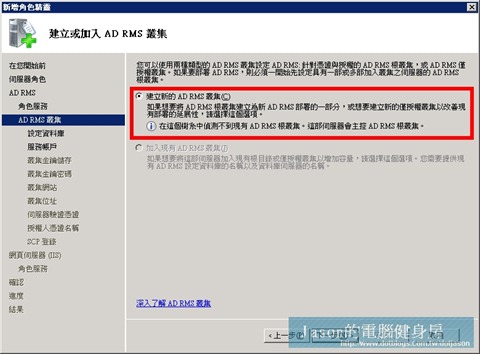

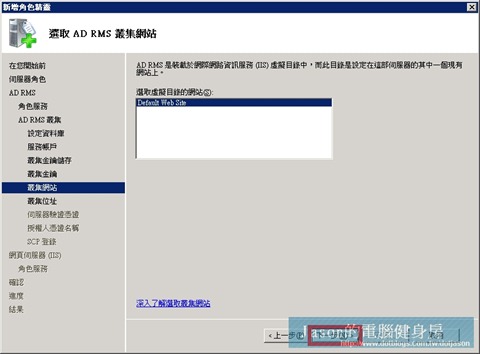

剛建立的RMS必須以建立新的AD RMS叢集

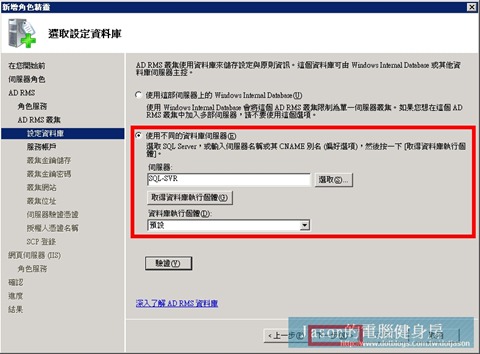

如果選用Internal Database則在未來無法擴充伺服器到集區中,若選擇不用資料庫伺服器,則是必須提供SQL 2005以上版本的資料庫,而且進行安裝的身份必須要是SQL Server的System admin。

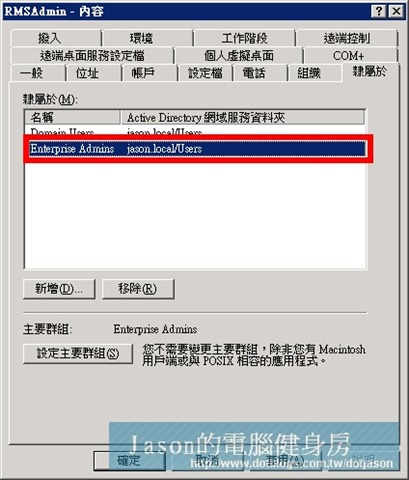

而安裝要拿來做為啟動服務的角色亦必須是在Enterprise admin或是domain admin群組之中。

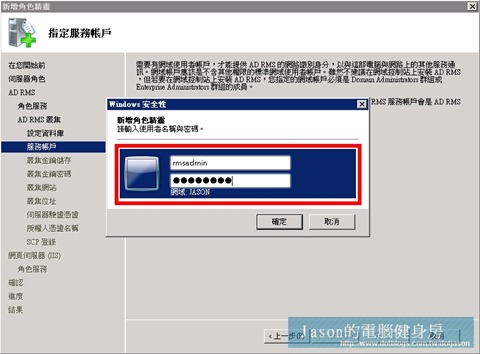

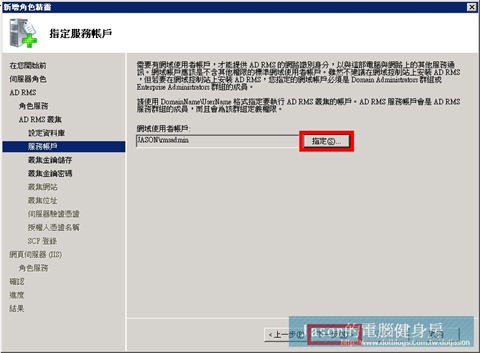

在選擇務用戶的服務帳戶,必須選擇我們先建立好的帳號。

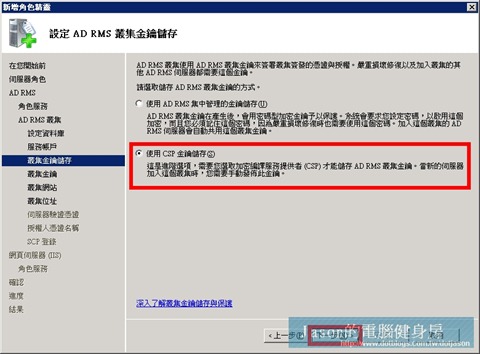

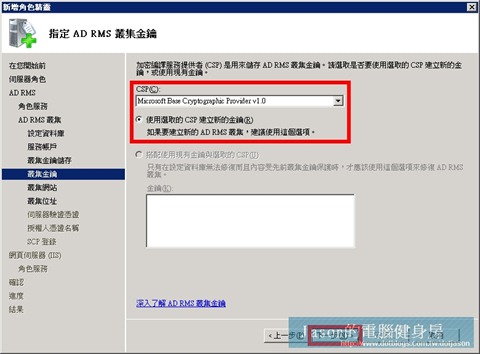

本例中,因為已經建置好了CA的PKI架構,所以選用以CSP來做為叢集保存金鑰的方式。

CSP的金鑰演算,則可以使用微軟預設的產生方式即可。

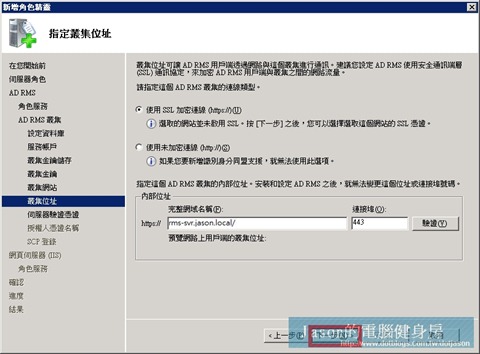

因為RMS主要的發起點是以內部網路做為發起,因此在內部位址的部份可以輸入內部使用的網址名稱,比較建議以SSL做加密的需求。

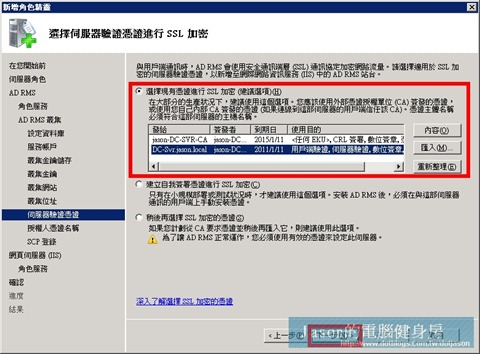

因為PKI的架構會自重放憑證,因此可以直接經過內容檢視之後,就可以選擇以那一張ca做為加密的來源。

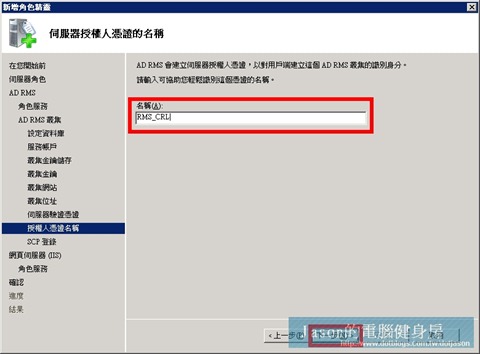

再給予這張憑證一個好記的名稱

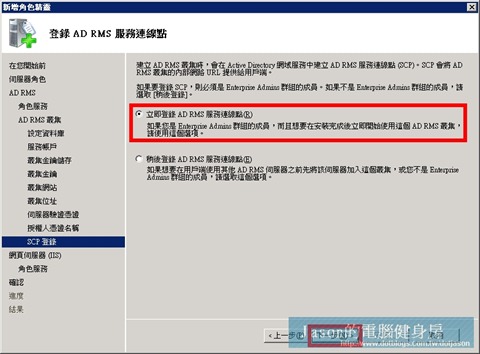

接下來直接選擇立即登錄AD RMS服務連線點,以測試您的建構是否可用。

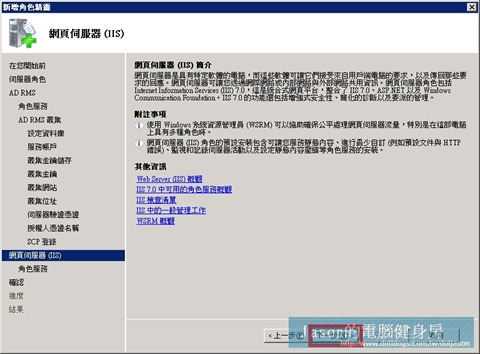

這個服務因為是透過PKI,所以會要求安裝IIS做為發散點。

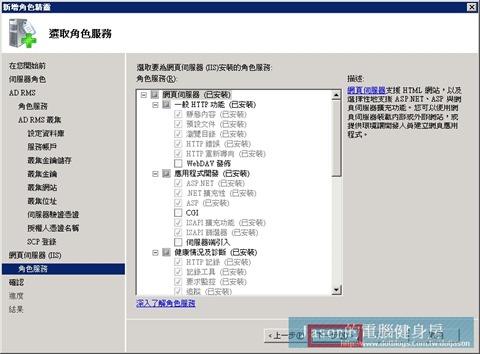

確認安裝的附加角色服務。

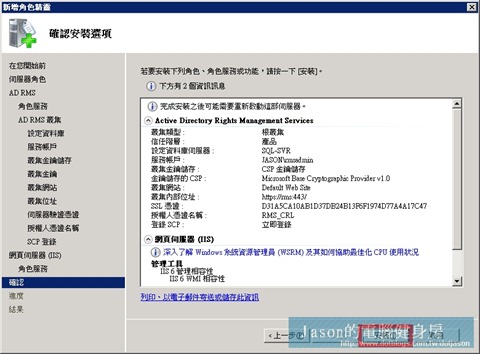

進行確認安裝的需求。

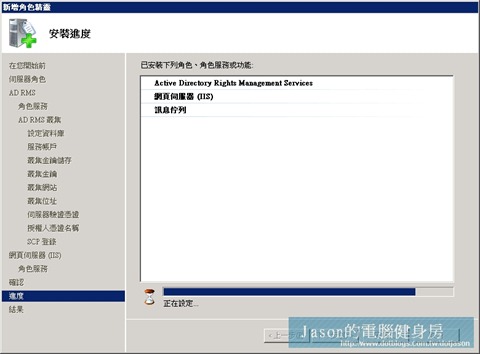

進行安裝

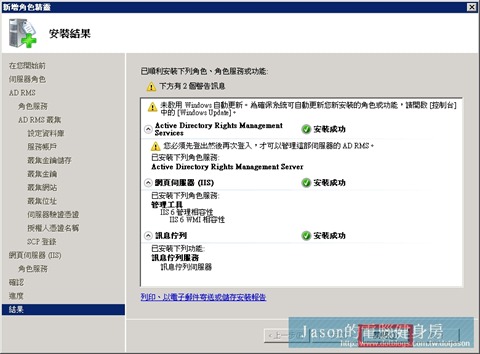

完成安裝。

使用問題

在使用者開啟加密的功能時,都會跳出下面這個畫面,而且在打開文件時,亦會出現這個畫面,雖然這個畫面是為了使重新的驗證使用者,但若欲以較方便的方式來進行驗證,則可依照下面的方法來設定,或者是透過AD的GPO來規範使用者在信任區域中,以現在登入的帳號密碼去登入RMS。

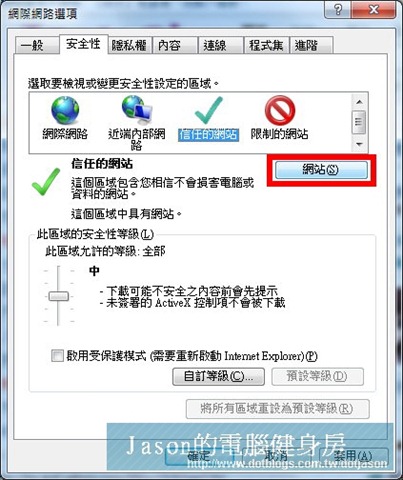

開啟瀏覽器的內容。

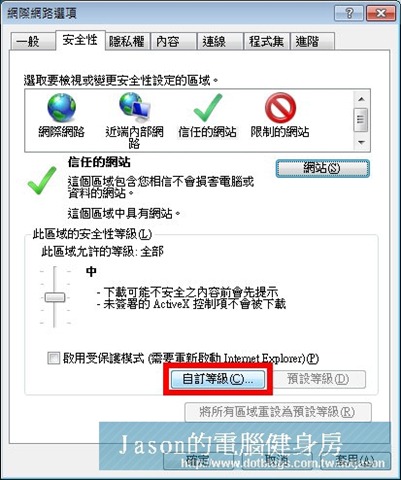

於信任的區域中按下網站。※最佳建議是以近端內部的網路,因為Jason方丈累了,沒有再截圖,請大家見諒。

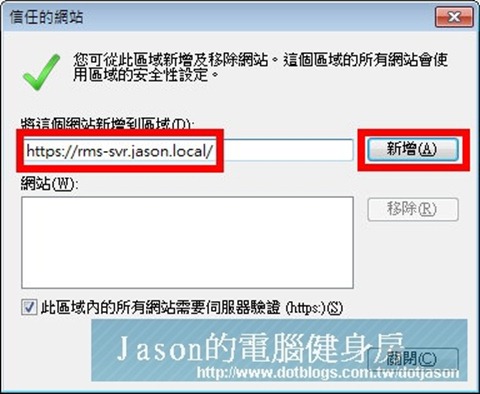

把剛剛在安裝過程中輸入的內部網址加入

接來定義自動帶使用者帳密過來驗證,點選自訂等級

選擇以『使用目前的使用者名稱及密碼來自動登入』

情境測試

情境說明:Jason方丈是傑森資訊的老闆兼IT主管,可以自由的存取各項檔案,也是IT負責管理人,Silvia師太是傑森資訊的管理部門主管,可以針對管理部門的資料進行存取,而Jeff輝哥是業務部主管可以針對業務部資料進行管理,而業務部下有一個Vincent老奸的商業間諜,滲透進了傑森資訊,欲將傑森資訊的資料偷偷的帶回公司,而傑森科技的資料都是以office產品做為主要的電子媒體,傑森科技也導入了RMS,以防止商業間碟將公司內極機密的資料取出,因業務部門人手不足,Jeff輝哥在Vincent老奸完成報到的程序後,就將讀取業務部權限放給Vincent老奸,這個時侯…Jason方丈已經將文件做好加密了,只有每個部門的人可以進行存取,每個部門主管可以做修改,這個加密的過程如下圖所示:

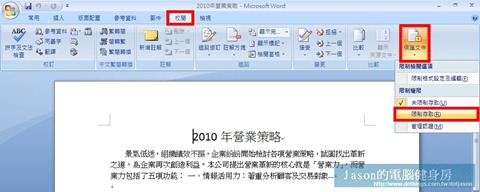

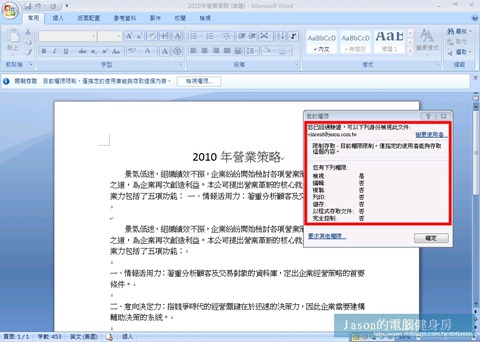

word 2007在校閱頁籤中選擇保護文件,勾核限制存取。

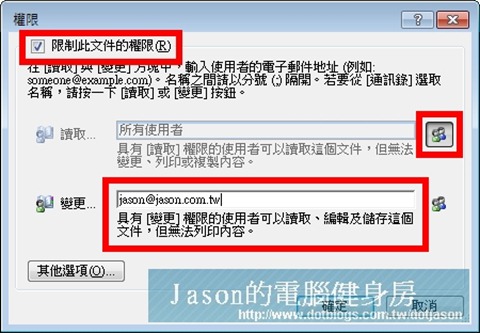

勾核限制文件的權限,並且可以指定所有人為唯讀,可以變更的人是指定的人員,並且可以透過分號區隔更多的帳號。

Jason方丈在共用資料夾中放了公司2010年的營業策略及三年來的營業業績,Jeff也將2010年Q1的主力客戶資料存放在業務部資料夾中,而Vincent老奸則在公開瀏覽了所有的檔案,而且在開啟檔案的時侯,因為Jason方丈將RMS的驗證功能透過GPO的發佈,讓所有使用者直接以本機驗證的方式向RMS去認證,所以Vincent老奸在沒有查覺到的就偷偷的將資料複製到隨身碟上…

首先可以從上面的檢視權限按鈕中得知目前的權限

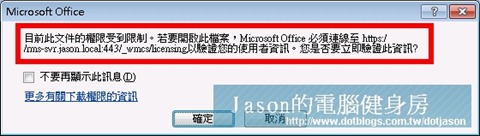

當Vincent老奸將檔案帶回到傳說中的公司後,確遇到檔案必須經過驗證的問題,也只能做罷。

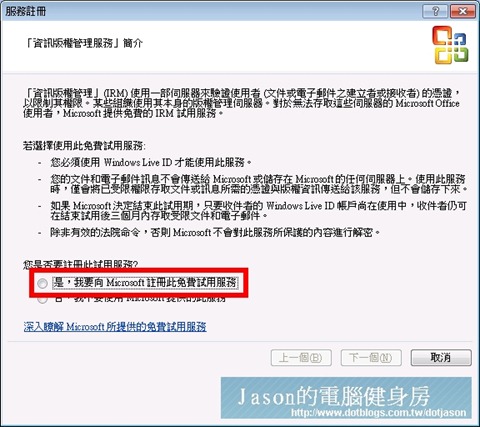

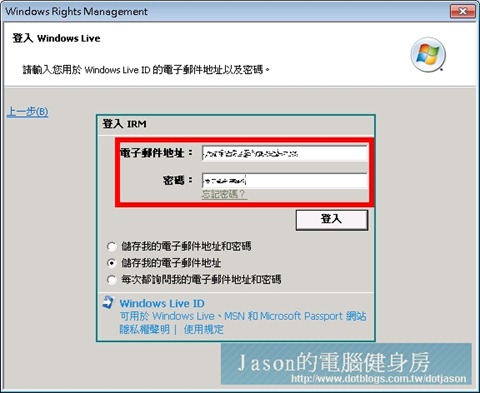

當文件被開啟動,會偵測到這個文件經過RMS簽過章,因此必須提供對映的解密金鑰,而此時WORD會跳出提供免費的RMS服務,你以為註冊就可以了嗎?

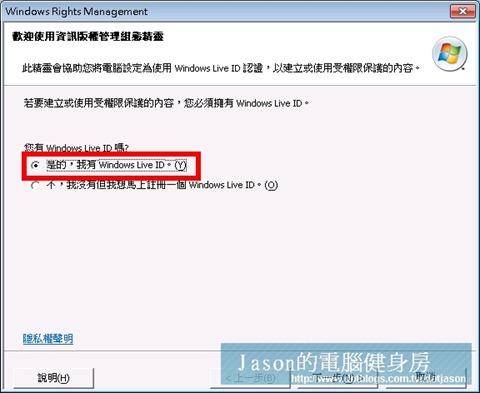

選擇以Windows live帳號登入也沒有用,它只是提供一個界面讓你可以在分享文件的過程中,可以讓指定的人讀取而以,如此一來就不怕文件不見會是文件被竊取了。

登入帳密。

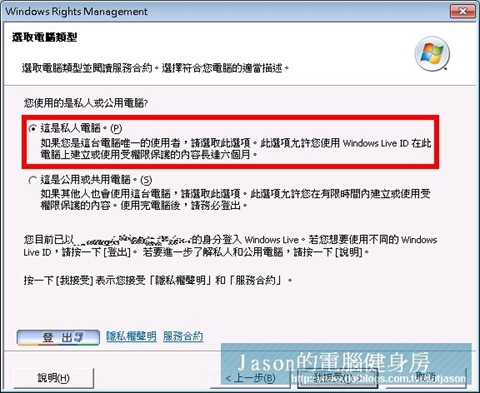

選擇保護的類型。

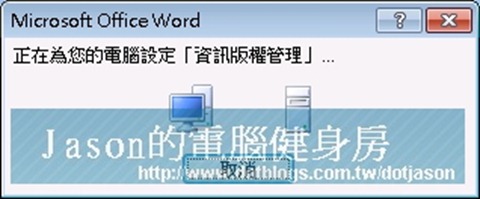

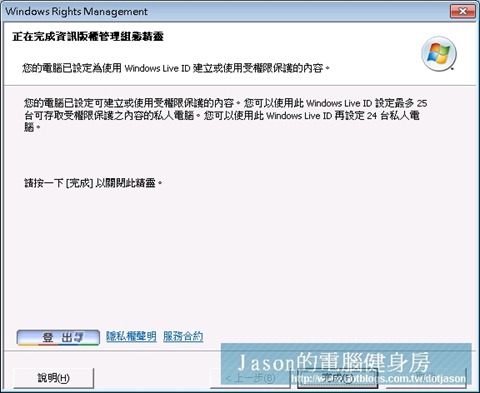

確認安裝

這時Vincent老奸以為安裝了就可以順利打開文件了,沒想到…跳出了這個警告視窗。

決定硬著頭皮上了!

還是發生錯誤

看來這個文件又順利的在前端就將文件保密好了。

後記

雖然RMS的架構安裝在不少網站都有人做過,而Jason的這個實作是以CA所建置的PKI架構來做延伸服務,透過企業的憑證發放,每個使用者針對資料做加密的程序雖然要手動的去加密,但是在保全企業資料還是一個可行的方案,雖然RMS只能算是基本款,也只能針對微軟產品的支援,應用雖然有限,但我們換個角度來想,現在的重要資訊不是放在資料庫,就是放在文書作業軟體之中,這個也佔了快60%以上的檔案型態,基於風險管理的角度來考量,只要針對重點資訊做保護才是重點。

當然有優點還是多於缺點,不過在此建笙也有一個想法,再怎樣的加密還是逃不過下面這個方法,管理才是保護企業內部的資料最好的方法。

安全不只是限制,重點在於如何管理和Tiger兄的長處,如何稽核,這些才是確保資訊安全執行的方法。

Anything keeps Availability.

Anywhere keeps Integrity.

Anytime keeps Confidentiality.

keep A.I.C. = Information Security