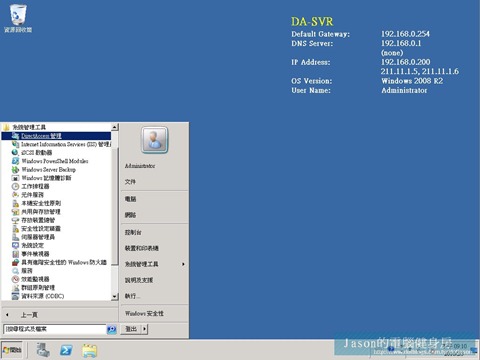

接下來就正式的進入到我們開始進入到DirectAccess的設定,這個部份我們就著力在DA-Svr身上了,完成好PKI架構,也經過測試發行撤銷清單,那麼就直接進入到DC上去設定好自動發行測試,包括有建置可透過DirectAccess的群組、開立所有伺服器上防火牆的傳輸規則

接下來就正式的進入到我們開始進入到DirectAccess的設定,這個部份我們就著力在DA-Svr身上了,完成好PKI架構,也經過測試發行撤銷清單,那麼就直接進入到DC上去設定好自動發行測試,包括有建置可透過DirectAccess的群組、開立所有伺服器上防火牆的傳輸規則、排除ISATAP,最後,就開始進行Direct Access的組態及測試了。

設定DNS名稱對映

在本例中,我們必須建置DirectAccess外部的DNS對映及內部DNS的對映,內部部的DNS只需要指定DirectAccess的第一組IP位址對映的憑證發放連結(crl.jason.local),以及應用伺服器(本例為app.jason.local),而外部則是指定DirectAccess的外部DNS對映(dac.jaosn.com.tw)及憑證發放連結(crl.jason.com.tw)的對映,還有一個是應用伺服器(app.jason.com.tw)

內部DNS

新增下列的AAAA記錄

| A記錄 | 對映IP | 伺服器角色 |

| crl | 192.168.0.200 | CA發放連結站 |

| app | 192.168.0.100 | 應用伺服器 |

外部DNS

| A記錄 | 對映IP | 伺服器角色 |

| crl | 211.11.1.5 | CA發放連結站 |

| dac | 211.11.1.5 | DirectAccess伺服器 |

| app | 211.11.1.10 | 應用伺服器 |

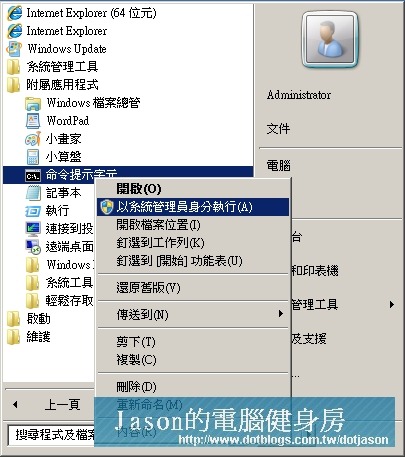

自DNS全域查詢黑名單中排除ISATAP(於DC)

在內部的DNS中必須要再指定排除,首先在DC上以系統管理員身份執行令命提示字元

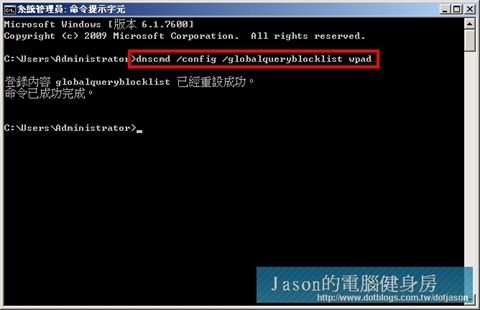

並且在指令列中輸入:

DNScmd /Config /GlobalQueryBlockList WPAD

更新IPv6設定(於所有設備)

完成上面的所有設定後,我們就必須將IPv6的設定更新到所有的設備上,因此請依序設定DC, 其它伺服器及用戶端的電腦,直接以系統管理者帳號權限進行開啟指令模式:

Net Stop iphlpsvc

Net Start iphlpsvc

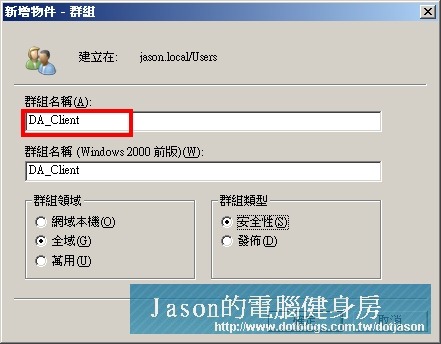

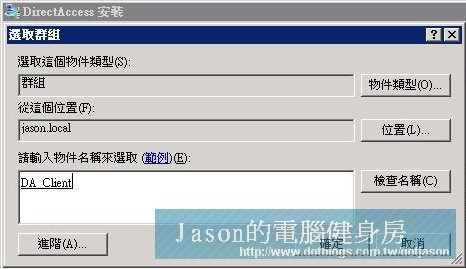

在AD建立Direct Access client的電腦群組(於DC)

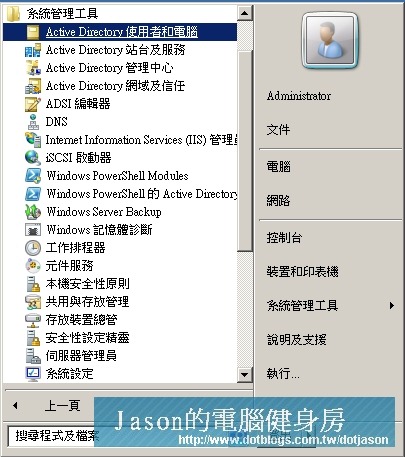

自開始列上點選『系統管理工具』中的『Active Directory使用者和電腦』

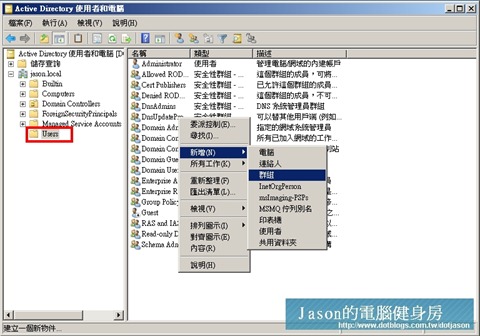

切換至domain root之下,展開users目錄,並於目錄中新增群組

本例中以DA_Client為目錄群組名稱

※請注意了,要讓使用者可以透過DirectAccess連接,就全靠它了,因此必須在這個群組下加入准許連線的『使用者』及『電腦』 ,例如:總經理的帳號及總經理的NB,業務群組及業務們攜出的NB都要加在這個群組裡面,如此一來,不論是人或是設備,只有在這個群組內的任何正確配對(人+電腦),都可以連接到DirectAccess。

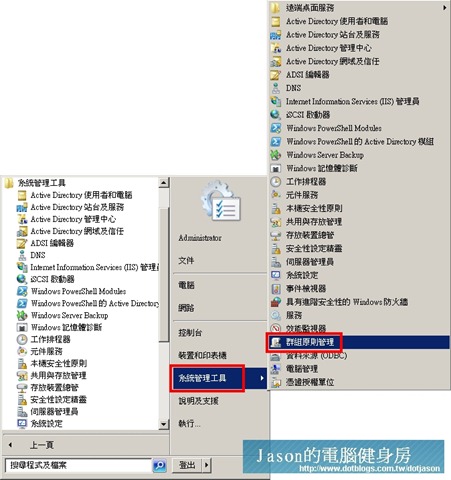

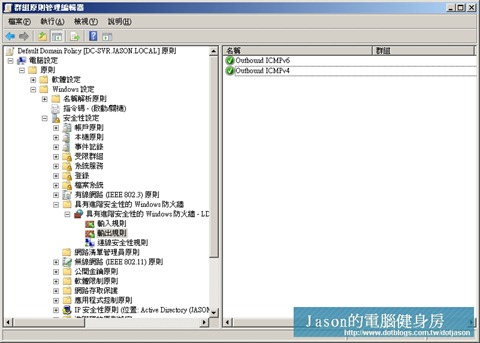

開啟防火牆建立所需傳遞連線(ICMP v4及ICMP v6)

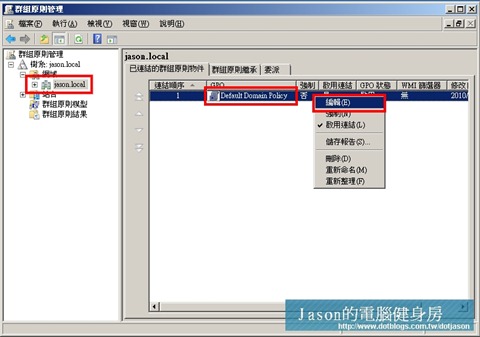

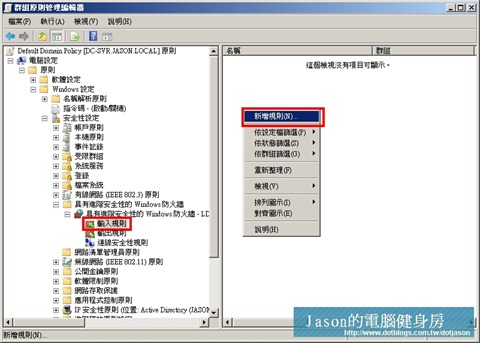

完成群組的設定後,接下來於DC上去發佈群組原則,在這個步驟主要是要使所有DirectAccess用戶端的防火牆設定開啟指定的policy,由系統工具中開啟群組原則管理。

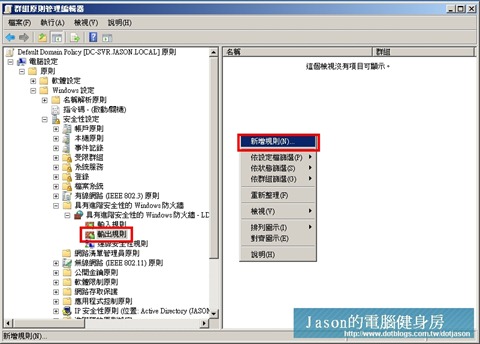

展開樹系、網域至網域名稱,並在右手邊的GPO上執行編輯(若欲以更安全的做法則是另外建立一個OU去連結GPO,可將範圍縮小至只有DA_Client群組)

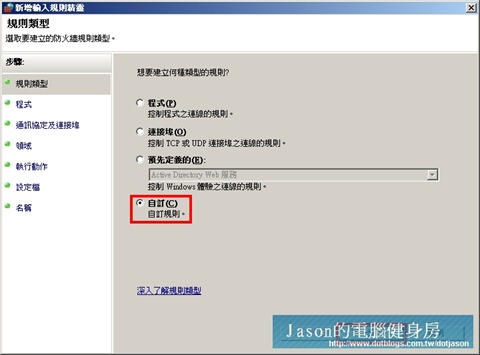

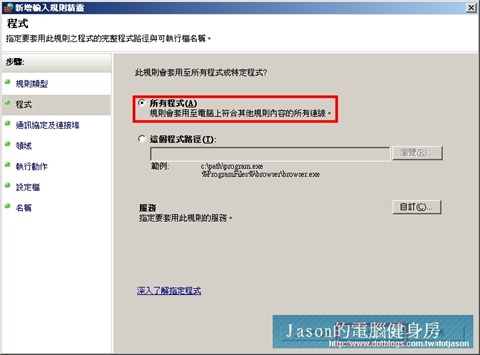

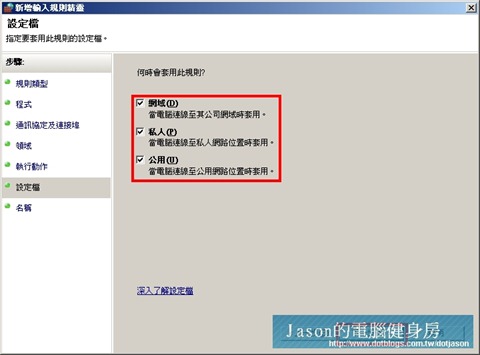

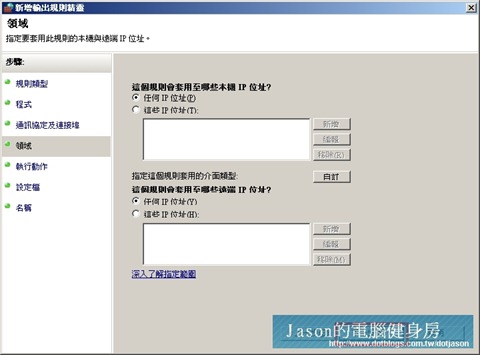

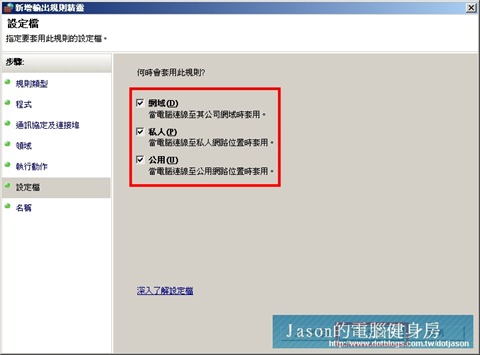

接下來展開『電腦設定』->『原則』->『安全性設定』->『具有進階安全性的windows防火牆』->輸入規則及輸出規則中分別設定ICMPv4&v6的輸出及輸入條例。

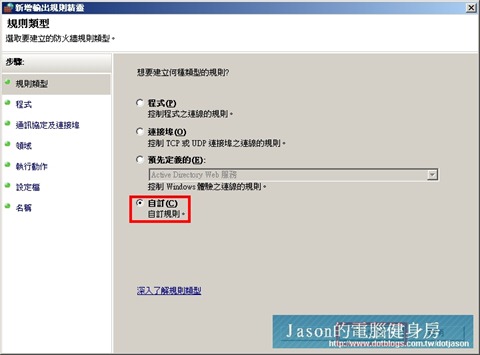

下者為輸出的範例,選擇自訂。

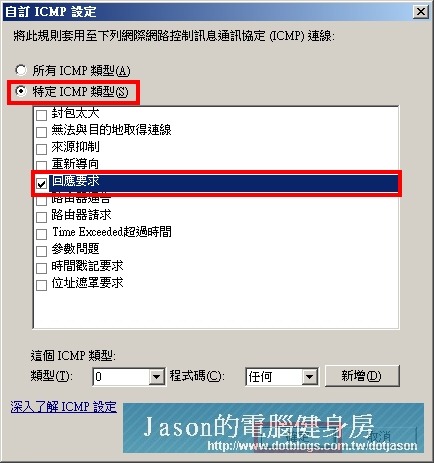

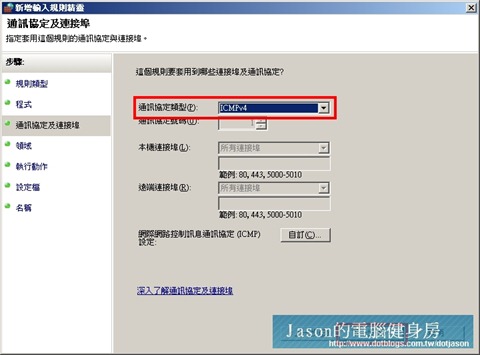

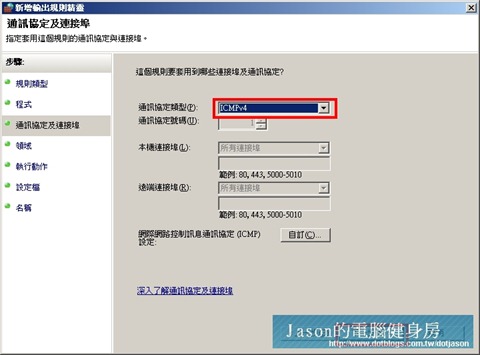

將通訊協定更變為ICMPv4及設定ICMPv6並指定『自訂』通訊協定設定

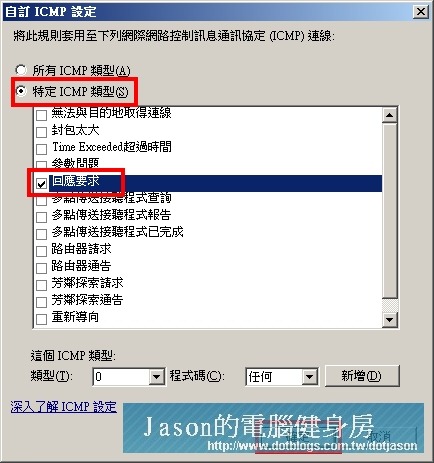

變更設定為『特定ICMP類型』,並勾核『回應要求』。

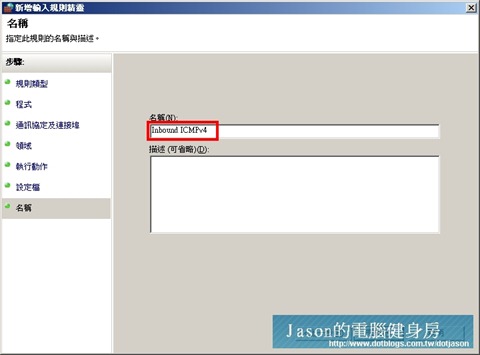

給予一個名稱,本例以『Inbound ICMPv4』及『Inbound ICMPv6』為例。

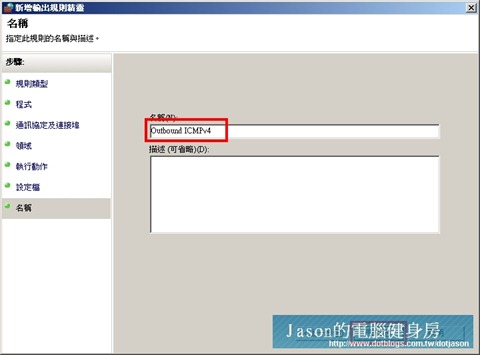

完成輸入的兩項條例後,於輸出一樣以新增規則新增ICMPv4及ICMPv6的通行條例

於通訊協定類型選擇『ICMPv4』及『ICMPv6』的項目通訊協定,並在點選自訂。

與輸入條例相同的,輸出條例亦選擇『特定ICMP類型』並勾核『回應要求』

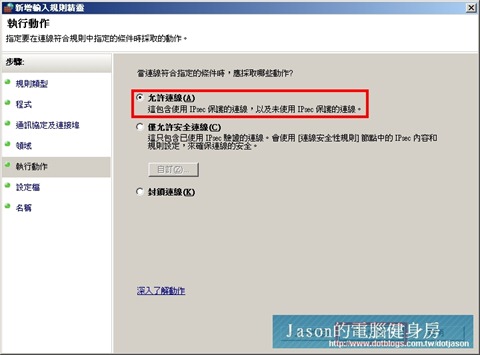

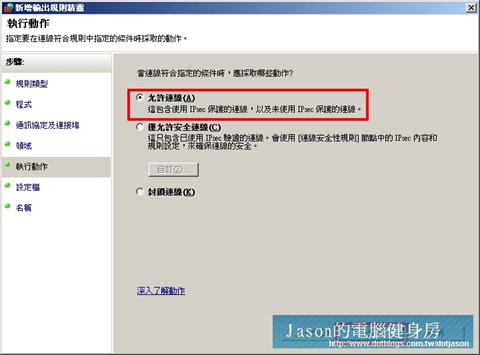

此步驟與輸入不同的是預設值為封鎖連線,請將選項變更為允許連線。

輸出條例完成後如下圖:

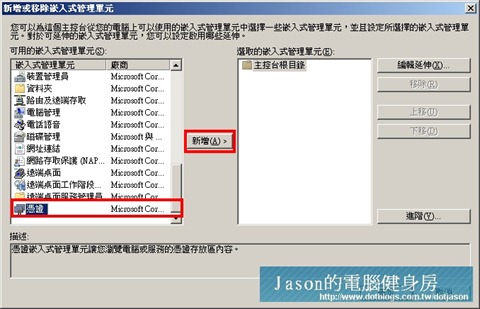

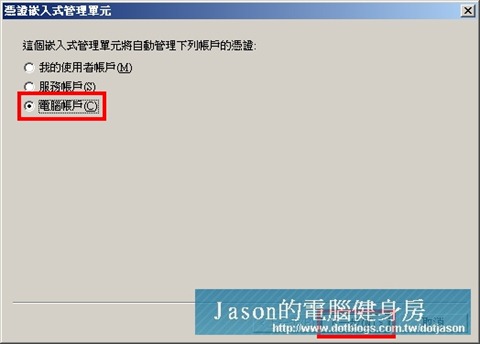

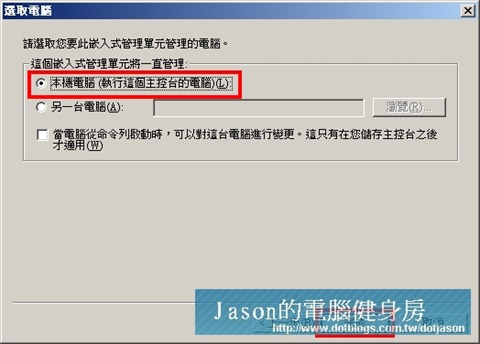

在DirectAccess上發佈憑證需求

在DirectAccess發佈一個憑證需求,在這個步驟要特別注意的是,必須使用非Administrator的帳號,但具有Domain admins權限的使用者,在此我已經建立有一個名稱為jason的帳號登入DirectAccess上,以mmc開啟憑證控制台,來進行發佈憑證需求發出憑證。

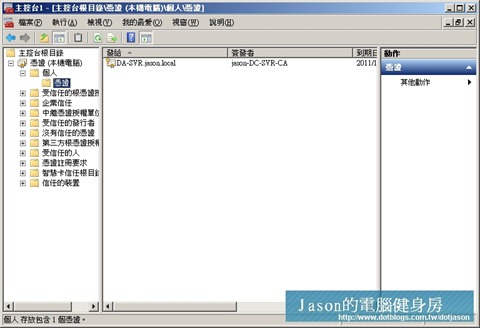

接下來展開憑證的『個人』->『憑證』會預先看到已經有一張屬於這台電腦的憑證

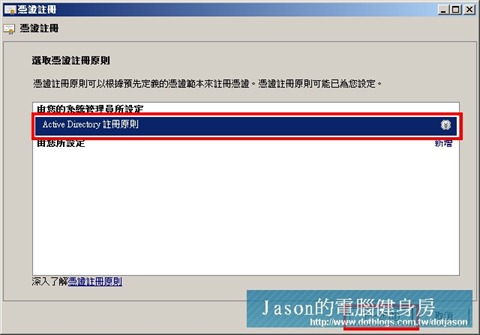

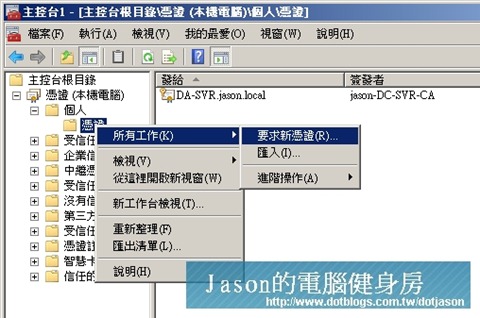

於憑證目錄上按右鍵『所有工具』->『要求新憑證』以發出新的憑證

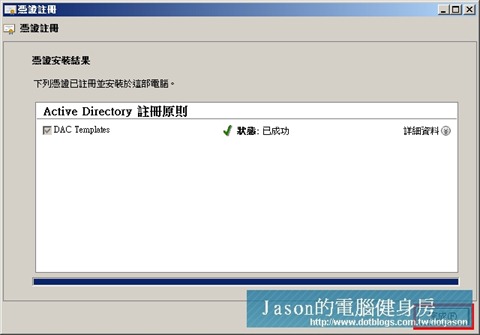

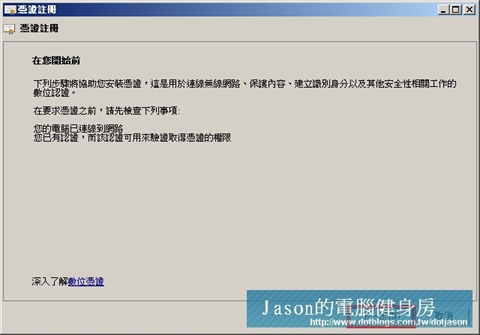

因為之前我們已有設定可以自動發佈憑證,因此在開始進行憑證註冊時,CA即會發出乙張憑證供DirectAccess使用。

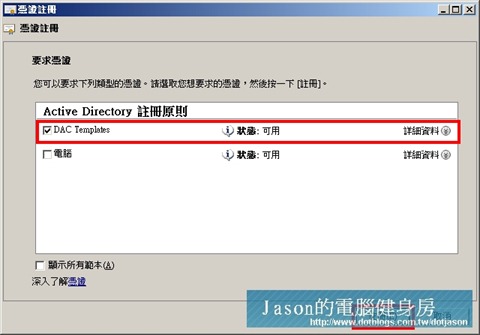

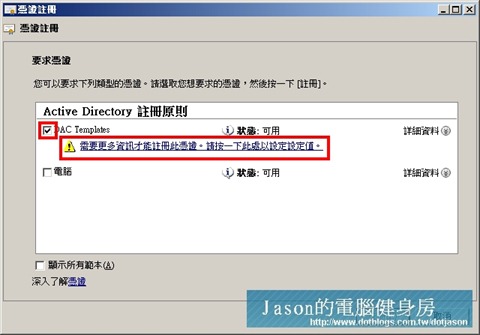

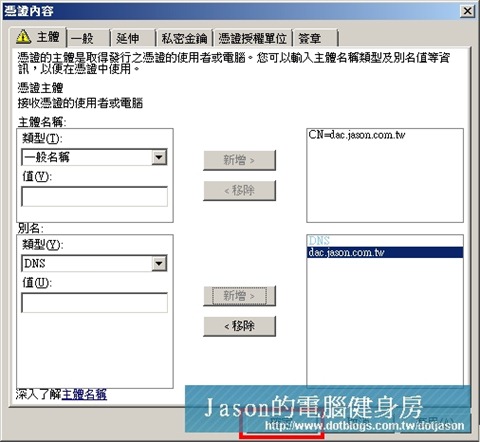

請在要求憑證上該核DAC Templates,並點選『需要更多資訊才能註冊此憑證,請按一下此處以設定設定值』

接下來就是發出web伺服器憑證時所需要的一些相關資料,在主體名稱中的類型選擇『一般名稱』並且在值中輸入已在dc上有註冊的a記錄『dac.jason.com.tw』,而下面的別名,則可直接輸入您指定可以連到DirectAccess的其它別名,只需要選擇類型為DNS,並新增相關值即可。

※請注意,此部份與站台名稱會做憑證的對映,因此必須要讓網域名稱與伺服器站台名稱相同。

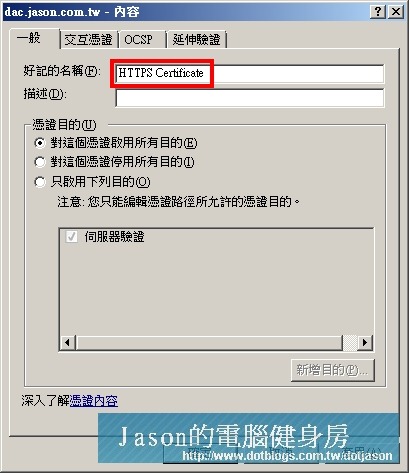

接下來在發行好的憑證上按右鍵=>內容,於一般頁籤中輸入HTTPS Certificate為名稱,或是以自已好記的名稱為名。

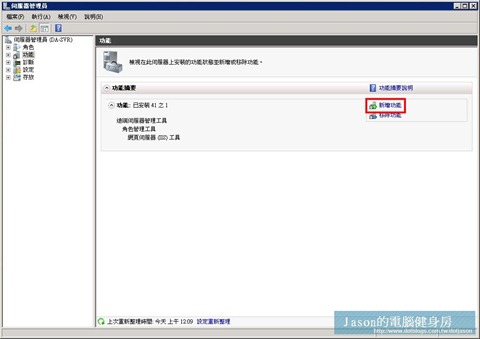

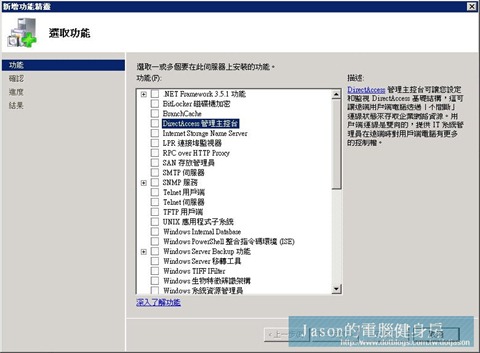

安裝DirectAccess(於DirectAccess)

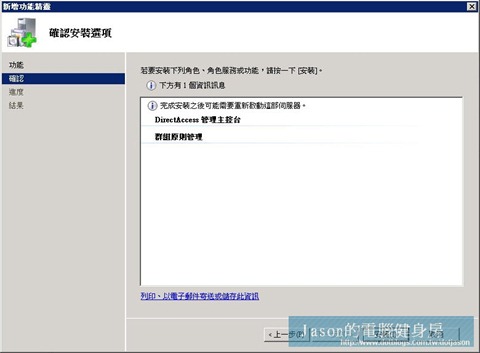

接下來就要進入我們的重頭戲了,請在DiretcAccess伺服器上的功能中安裝新功能。

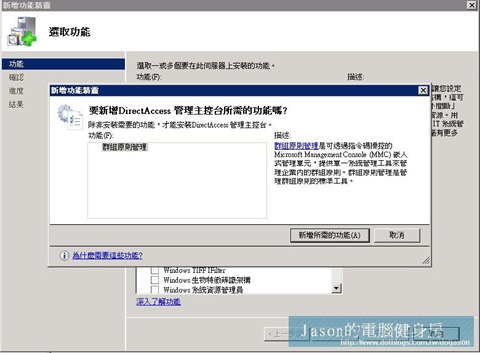

在安裝DirectAccess安裝本功能時,必須連帶的安裝群組原則管理功能,請一併安裝。

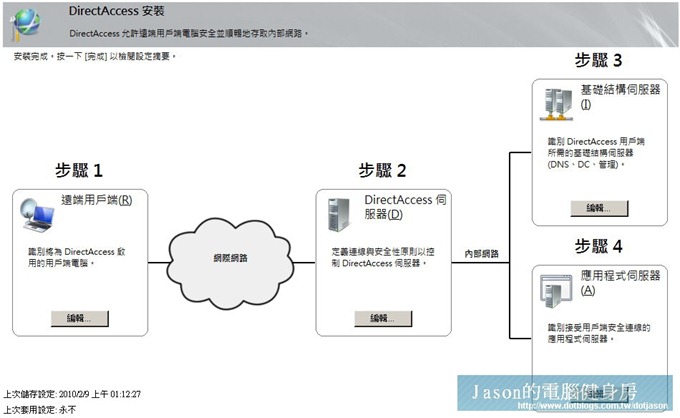

Direct Access Server建置(於DirectAccess伺服器)

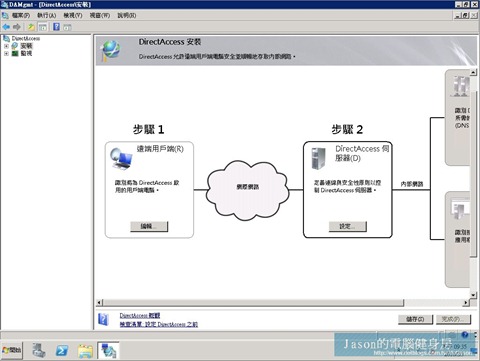

在完成上面的步驟後,不需要重置電腦即可以馬上進行DirectAccess的主控台設定。

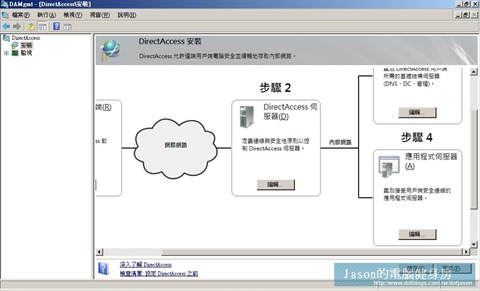

在整個安裝步驟中共分為四個步驟,從開始設定到結束,不需要花費不到十分鐘即可完成設定。

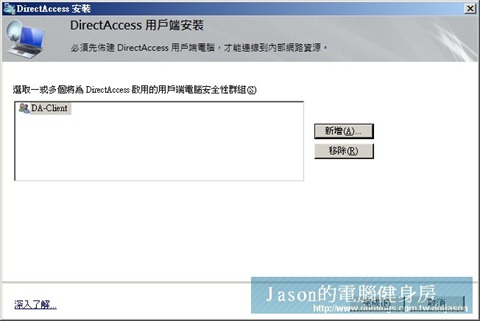

接下來我們就開始進行設定吧,首先請先選擇遠端用戶端的設定,此部份可以直接透過群組來指定即可,如果您欲一個一個使用者加入,也太廢功夫了吧!

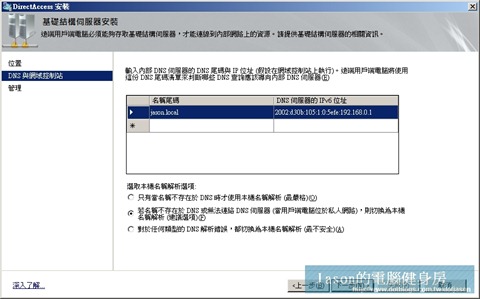

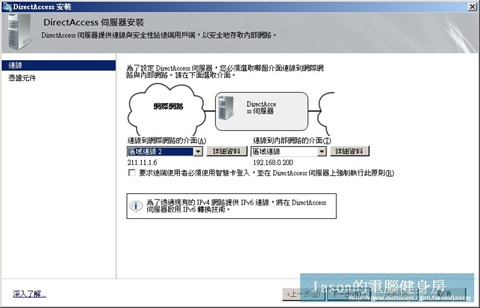

在步驟二中,你必須選擇好那一隻網卡是對外連線,那一隻是對內連線,在這個部份,則必須設定好網路的DNS尾碼及更新IPv6的資訊,否則會產生失敗。

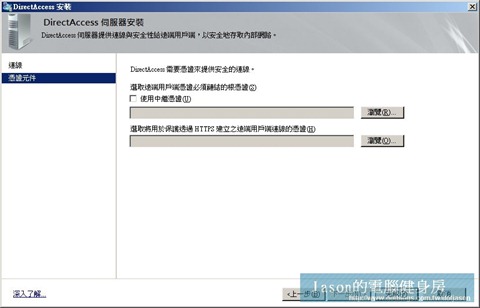

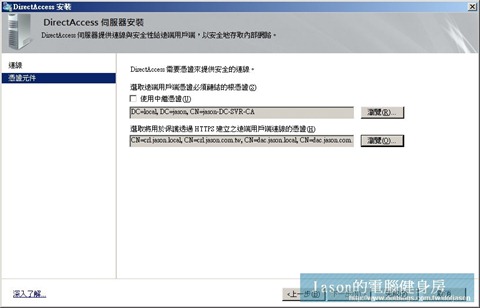

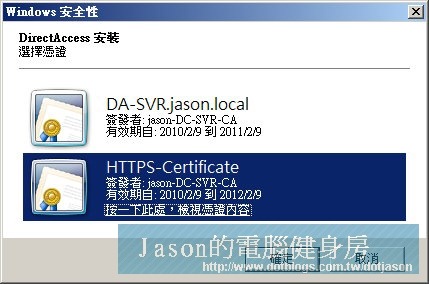

完成上面網卡的指定後,接下來就必須選擇連線的憑證來提供安全的連線,在選擇用戶端連線的部份,必須選擇已發行出來的公開憑證。

而在透過HTTPS建立用戶端連線的憑證,則是剛剛我們設定好的在DA上指定產生需求的憑證『HTTPS-Certificate』

完成後如下圖。

步驟三:

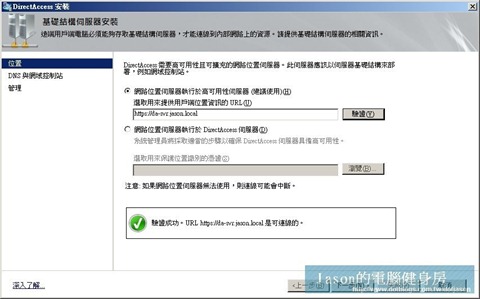

步驟就要開始指定設定DirectAccess的本體了,請在網路網路位置伺服器執行於高可用性司服器的欄中輸入您DA-Svr的內部DNS尾碼資訊,在本例為https://da-svr.jason.local,輸入完成後,請點選驗證,會如下圖所示:告知是否驗證成功。

驗證成功過後,請將名稱尾碼只留下Jason.local欄位即可。

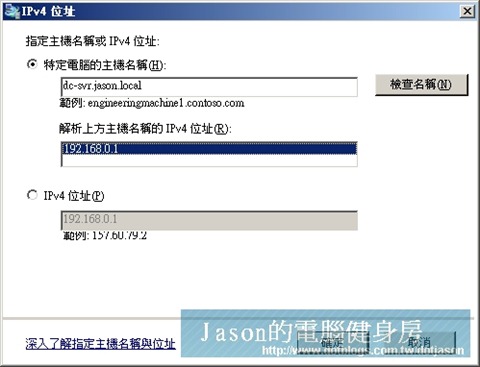

若於碼尾上點擊兩下,會出現下列的主機名稱及ipv4位址的名稱檢驗。

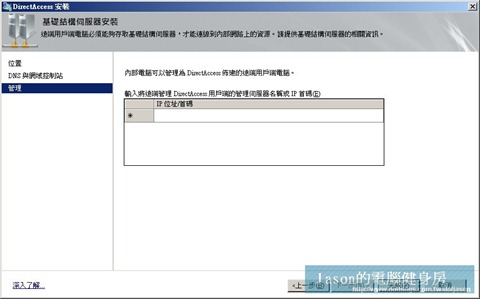

完成至最後一個關卡時,保持ip/首碼的空白即可。

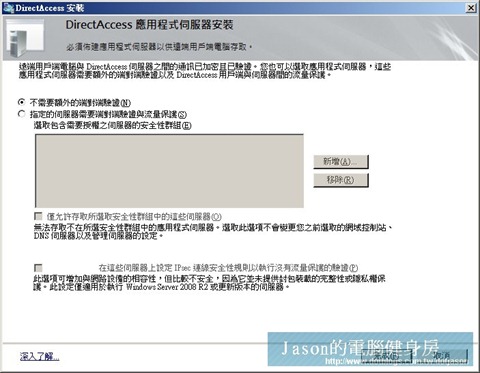

接下來就是第四步驟囉!這個部可以直接點選後選擇完成即可,無需再另外設定。若欲設定端對端的驗證,才需要啟用本功能。

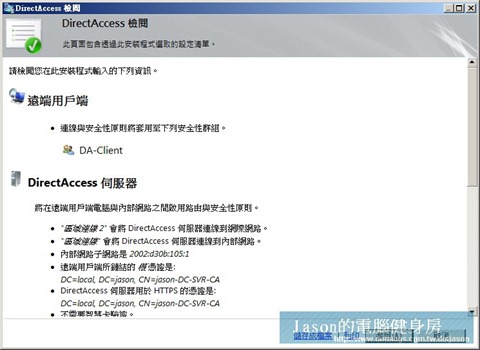

完成設定後,直接於DirectAccess的安裝面下方有儲存及完成按鈕即可進行安裝及設定完成。

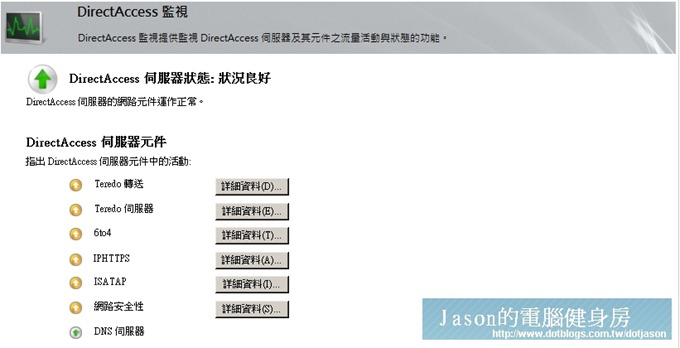

穿裝完伺服器端的設定後,於DirectAccess的左手邊的功能中,可以看到有一個是監控,如果您的設定正常,您切換到該項後,會呈現下圖所示:

套用GPO

完成上面所有的設定後,請在DC伺服器上以系統管理者權限執行下面的指令以更新發行GPO:

GPUpdate /Force

完成了GPO的更新發行,接下來就是再到Client去測試一下發行的GPO有沒有發佈出來,若是正在使用中的電腦,則直接在用戶端執行一次上面的指令即可。

接下來我們就要開始測試囉,以上的程序至少花掉我們四五個小時,準備接收驗收吧!!!

Anything keeps Availability.

Anywhere keeps Integrity.

Anytime keeps Confidentiality.

keep A.I.C. = Information Security