完成所有的設定後,Jason透過登入使用者的差異來測試一下,未加入DA_Client群組的使用者,是否可以在外部網路連結到內部網路資源,因此在 DA_Client中僅加入電腦物件My-PC,及使用者物件Jason及Silvia,接下來Jason將設備置放於外面…

連線測試

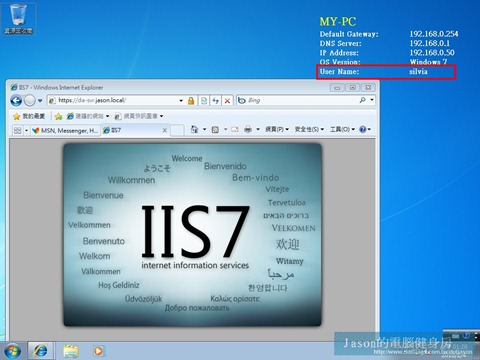

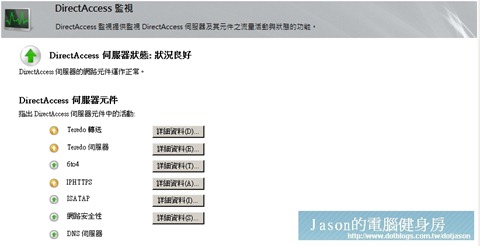

完成所有的設定後,Jason透過登入使用者的差異來測試一下,未加入DA_Client群組的使用者,是否可以在外部網路連結到內部網路資源,因此在DA_Client中僅加入電腦物件My-PC,及使用者物件Jason及Silvia,接下來Jason將設備置放於外面(61.62.23.)的內部虛擬網路中並以Silvia帳號登入,先測試一下是否連線正常:

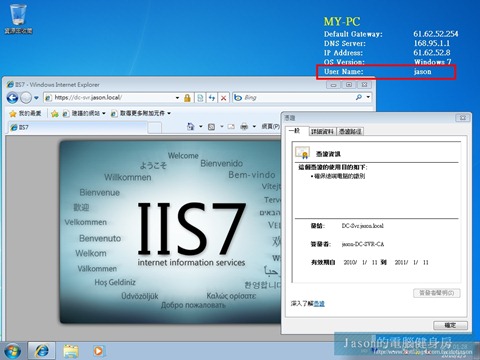

接下來,再將設備移到廣域網路上(61.62.52.8),再以Jason帳號登入,查詢企業內部網路資源(http://dc-svr.jason.local)如下圖所示:

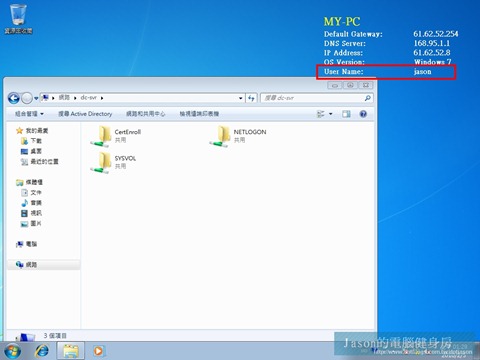

再來看一下存取網芳\\DC-Svr,是否可以正常運作:

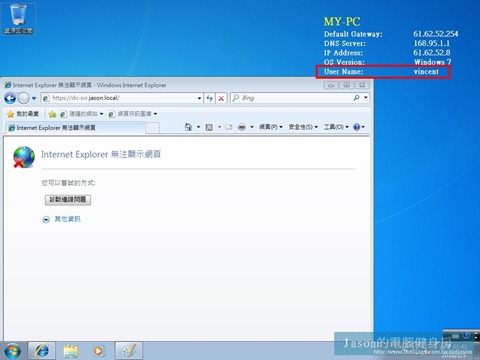

最後,Jason再以未加入DC_Client群組的使用者Vincent登入同一台電腦,一樣存取內部資源http://dc-svr.jason.local/,看看是否可以連線成功?

丟檔及伺服端狀態監視

用戶端於外部IP連線狀態

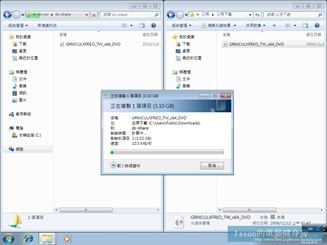

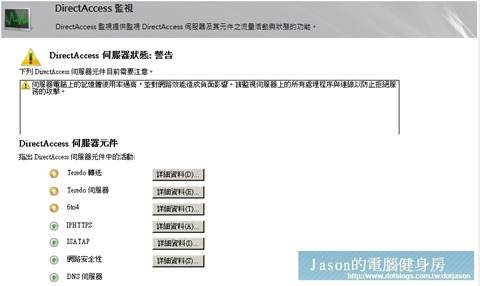

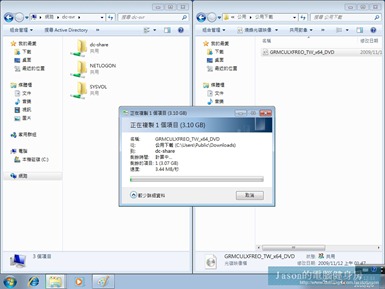

用戶端在公開網路上時透過DirectAccess往內部的伺服器連線,並且丟遞大檔案來測試伺服器、用戶端的反應。

分別丟一個大檔案來測試一下丟到DC-Svr及App-Svr,並且來觀查一下與伺服器的對照。

下圖為丟檔案到app-svr

下圖為丟檔案到dc-svr

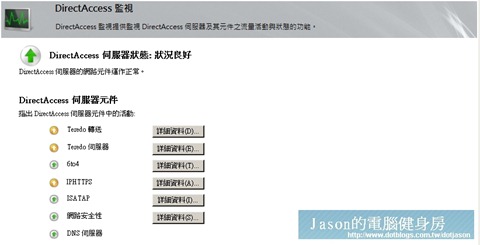

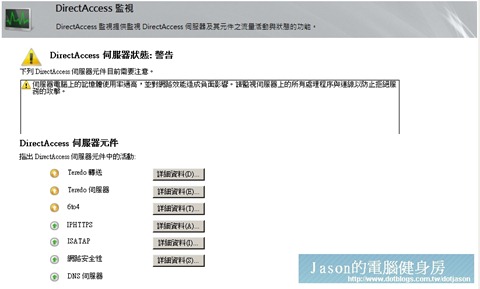

用戶端穿透防火牆及NAT轉換連線

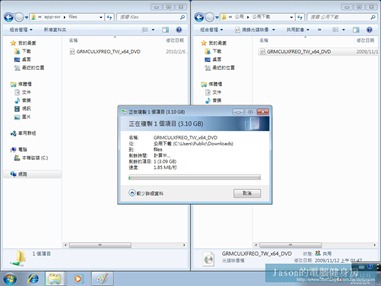

用戶端經過NAT轉換連結到公開網路上,並且限制使用者內對外的連線,透過DirectAccess往內部的伺服器連線,並且丟遞大檔案來測試伺服器、用戶端的反應。

下圖為丟檔案到App-Svr

下圖為丟檔案到DC-Svr

連線技術說明

- Teredo:用於client在NAT後的網路上使用(定義於 RFC 4380) 是一種 IPv6 轉換技術,可為位於 IPv4 網路位址轉譯 (NAT) 裝置之後的主機,及被指派私人 IPv4 位址的主機,跨越 IPv4 網際網路提供 IPv6 連線。

- 6to4:用於Client在實體網路之上(定義於 RFC 3056) 是一種 IPv6 轉換技術,可為具有公用 IPv4 位址的主機或網站跨越 IPv4 網際網路提供 IPv6 連線

- IP-HTTPS:IP-HTTPS 是 Windows 7 和 Windows Server 2008 R2 的新通訊協定,可讓位於 Web Proxy 伺服器或防火牆之後的主機,在以 IPv4 為基礎的 HTTPS 工作階段內部通過 IPv6 封包來建立連線。

由上面的說明可以知道,當使用者在純IPv6的會直接以IPv6連線到DirectAccess Server上,但是,如果連線到DirectAccess Server時無法以IPv6連線時,會透過IPv6 over IPv4轉換機制,讓IPv6能運作在IPv4的環境之下,但是,如果Teredo與6to4都無法順利連線到DirectAccess Server時,就會透過IP-HTTPS的新技術連線到DirectAccess,以達成永遠在線的機制。

後記

Jason以左手提著肝臟,右手握著滑鼠拚了命也要做出DirectAccess的測試,確實是一個不錯的產品,但是不少人會問到真的有必要永遠在線嗎?端點安全又該如何維護呢?其實,DirectAccess是一個VPN解決方案,只要能連接到網路就可以連上Directaccess,雖說自動連線到VPN的雞婆了一些,但是也保證了一件事,只要上不了公司具有安全性的網站,就一定連不了VPN,讓使用者很直覺的可以使用個獨特的服務,加上DirectAccess還可以分割內部網路與外部網路的流量,不同於其它VPN方案,都會將訊號送回去到VPN Server再轉送到目的,這樣一來確實是一大賣點,第二大賣點就是簡單又彈性的管理,使用者不在指定的安全群組內就不必想要連到DirectAccess,希望本次實作記錄可以讓大家多了解這個產品。

Anything keeps Availability.

Anywhere keeps Integrity.

Anytime keeps Confidentiality.

keep A.I.C. = Information Security