故事的起源來自於一個半月前(約八月底),Jason的前同事克拉克在偶然的情況下,誤擊了惡意使用者(我不稱這類使的攻擊者為駭客,因為他們不配!!!請看這裡…駭客WIKI)的MSN帳密竊取程式(就像是:Do you see your mother in this picture? )接下來...

故事源由

故事的起源來自於一個半月前(約八月底),Jason的前同事克拉克在偶然的情況下,誤擊了惡意使用者的MSN帳密竊取程式(我不稱這類使的攻擊者為駭客,因為他們不配!!!請看這裡…駭客WIKI))接下來,你名單上所有的朋友應該都會收到如下的訊息,就像是:Do you see your mother in this picture?

=-=-=-=-=-=-=-=-=-=-=以下為MSN訊息=-=-=-=-=-=-=-=-=-=-=

克拉克:在嗎?

Jason:好久不見咧!!

克拉克:有件事情要麻煩你幫個忙!

Jason:怎麼了嗎?

克拉克:可以麻煩你幫我買個麥卡嗎?我人在網咖走不開!

Jason:啥卡?

克拉克:到7-11幫我買個遊戲儲值卡,麥卡!

=-=-=-=-=-=-=-=-=-=-=以上為MSN訊息=-=-=-=-=-=-=-=-=-=-=

……事情發展到此,我怎麼可能會去買呢?馬上打電話給真正的克拉克……

Jason:克拉克!你要買麥卡不會自已去買呀!你不知道我在上班嗎?你不用上班呀!還泡網咖咧!!!

克拉克:喔~~!那個Jason,我被盜帳號了啦!那個不是我!!!

Jason:你不是資訊人員嗎?怎麼連這麼簡單的事情都會中獎!

克拉克:我是程式設計師不像你是資安人員呀…

這個故事告訴我們,要懂得求證,透過其它的路徑跟這個人確認,而且,克拉克是一位很頂尖的程式設計師,從來不玩Game的,怎麼會叫我買麥卡呢???

接下來Jason當然是開始努力的玩這個MSN詐騙集團,多拖著一個詐騙集團,就少一個人被騙,而且馬上發一個Plurk『克拉克中獎了!!他如果叫你買麥卡,記得玩玩他!!!』

事件分析

資訊安全中有幾個要素(A.I.C.法則,請閱K書筆記本-Information Security & Risk Management (01)),而這個事件所產生的問題是對於資訊不對稱而造成的,順便解說一下吧:

A.I.C.中的I指的是完整性又稱為一致性,當有人被冒用帳戶時,惡意的使用者是犯了完整性中的第一項(I1)『未經授權者做未經授權的事』,那麼當我們接收到這樣的資訊沒有做確認,直接就相信,則是犯了完整性中的第三項(I3)『確保內外的一致性』,而如何驗證是對的人做對的事,則必須透過稽核,Jason在這個事件中選擇的是以行動電話連絡這位同事,因此確保了整個事件中的完整性。但是問題來了,那個取竊取MSN帳號密碼的程式則是破壞了機密性,我們設定密碼就是為了確保機密性,而機密性的定義是『避免有意或無意未經授權的傳遞、洩露』。

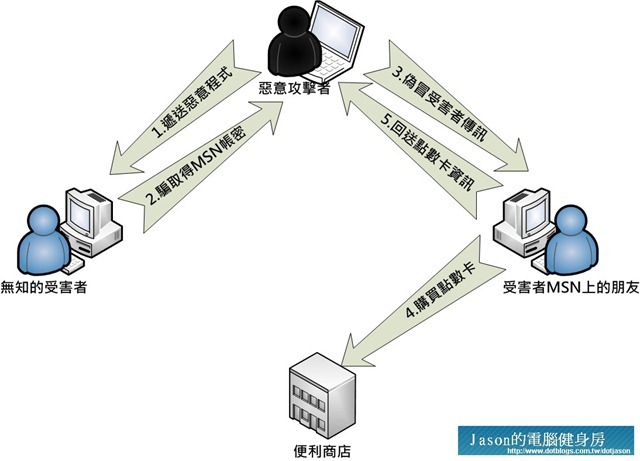

整個詐騙的運作流程如下圖所示:

事件處理

其實這個問題與所有的木馬處理方式一模一樣,但是,多了一個程序,因為被詐騙掉的受害者並不是在網路上自已洩露帳號密碼,是執行了惡意程式所造成帳密被竊,那麼惡意程式亦有可能常駐在該電腦中,我們可以透過下列方法進行補償處理:

1.以乙台乾淨的電腦登入MSN進行密碼的變更,或是直接連入MSN Web變更密碼。

2.下載最新的病毒碼,並且以上次良好的開機程序進行開機掃毒。

3.記取本次教訓,網路上任何程式都是有問題的『兵不厭詐,這是戰爭!』

4.以後要叫你買東西或做事情的,請以電話或其它通訊管道連絡本人。

=================以下2010/10/31新增加=================

今天又發現有一個新取得你帳密的方法,不過也是老招了!就是傳說中的釣魚(Pishing,Jason沒有寫錯,Pishing源自於Fishing一字!!!!),首先會先收到朋友傳來的MSN訊息!朋友會說想請您幫忙衝一下Blog的人氣,接下來會傳來一個blog的網址,但是呢!!!在你點了連結之後,出現的是Windows Live的登入畫面,可別騙了喔!這個畫面是精心設計的,並不是真正的登入畫面,是這些惡意使用者所製作的偽站,只是為了騙取你的msn帳密,因為它是屬於被動的攻擊,所以只要你小心一點觀查一下:

1.網址是否是login.live.com/(網址後端的斜線前一定是Live.com)

2.基本上,現在的登入頁面一定是使用SSL做加密通道,因此協定一定 https !

3.SSL憑證的一般名稱一定與網址相同!!

只要小心的確認一下,尤其是在登入畫面上面的三個重點即可!要注意喔!!!!

=================以上2010/10/31新增加=================

故事二…

延續前面的問題,過了一個半月的現在,我又接到偽克拉克的訊息囉!!!而這位惡意攻擊者似乎忘了我是誰,又或者是別人了!

=-=-=-=-=-=-=-=-=-=-=以下為MSN訊息=-=-=-=-=-=-=-=-=-=-=

克拉克:在嗎?

Jason:Yes!! <= = = 心想,又來了,又有得玩了,反正正好無聊

克拉克:有件事情要麻煩你幫個忙!

Jason:怎麼你一天到晚都要麻煩我呀!!

克拉克:我的手機在充電啦!但是需要做一個驗證碼的驗證,可以麻煩你嗎?我

Jason:What can I do for you?

克拉克:可以給我你的手機號碼嗎?我需要做驗證!

Jason:喔!0982-130xxx <= = =假號碼,空號,留空號人家也省下簡訊費!

克拉克:等等收到簡訊請把驗證碼給我

Jason:收到了FUck78

克拉克:謝謝!!

克拉克:不對耶,麻煩你再幫我看一下!! <= = = 當然不對,我在罵你的嘛!!!

Jason:喔!又收到一封了!LDiOt

克拉克:還是不對耶!你的電話號碼對嗎? <= = = = 對我隨便你!白痴!

Jason:是嗎?不過,你上次跟我借的八萬何時要還我呀!!!

…此時,偽克拉克消失了…

=-=-=-=-=-=-=-=-=-=-=以上為MSN訊息=-=-=-=-=-=-=-=-=-=-=

事件分析

看來手法改變了,現在叫你去買麥卡,經過網友們大力的宣傳,發現上釣率太低了,所以乾脆用合法的管道來騙人,其實這個是目前所有網站的驗證方法最大的盲點,原本的密碼是屬於type1的安全等級,只有單純的Something you know,而為了加強這個安全的路徑把安全等級提升到type2的Something you have,但是,無法去確認這個Some是誰在have,所以使得手機的持有人無法被驗證,因此造成資訊傳遞及驗證上的落差,問題不在於被騙的過程,重點在於我們進行驗證時會講求四種東西,又稱為3A架構:

1.Identification(識別:例如帳號)

2.Authentication(驗證:輸入正確的密碼)

3.Authorization(授權:帳密正確給予可以執行的相關權限)

4.Accounting(審計:將所有的使用者操作程序記錄下來以供稽核)

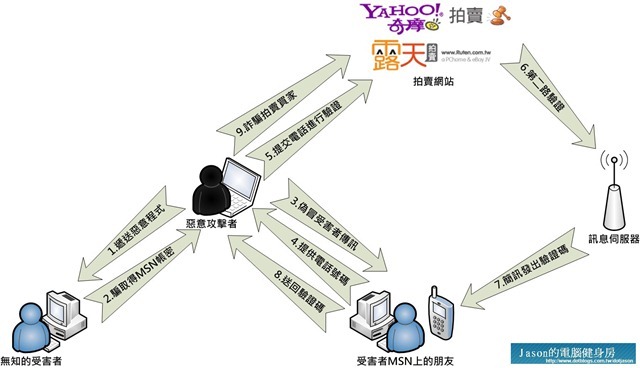

事件的處理流程如下圖所示:

這個事件的手法是利用透過2 Way authentication的方法來取得合格,但是也是以合法掩護非法,以無知做後盾,當你不小心的將自已的手機號碼流出去時,就被認定那個詐騙的帳號持有人的手機是你的!因此當詐騙事件成功後,警方追查的資訊,你就成為目標之一了。

為何手機無法驗證持有人呢?因為台灣的GSM系統只驗證SIM Card上的編號,而沒有驗證手機的機身編號(IMEI),換句話說,如果有驗證兩種編碼,並且將手機號碼的持有人驗證在SIM Card與IEMI不對稱時,手機系統自動的會發出通知給號碼的持有人,進而進行驗證,爾後開機會驗證一次,那麼王八機就不會這麼猖狂,目前台灣的手機訊號只能做到同一組號碼(SIM Card)不能在同一個基地台登錄,如果兩隻手機不在同一個基地台登錄還可以讓主手機收話時,王八機還可以發話,這個是目前台灣電信業者所需要努力的地方。

心得

這些事件都是因為應注意而不注意造成事故,那麼問題來了,這個事件怎麼處理呢?在拍賣網站上面的手機驗證一隻手機只能註冊給一個user,所以最快的方法就是小心、小心、再小心,當你有嗅到問題時,請你直接與對方連絡,或者是六親不認,當然最好的方式就是我的手機已經註冊給我自已了耶,不好意思,你找別人吧!但是我們不能讓他這麼好過,當然要玩玩他呀!請大家多多注意吧!

這個已經是老招了,只是原本從電話到ATM,現在只是逆轉一下,從網路到電話羆了!觀念都相同,只要有問題,就求證,多求證!少損失!!!

Anything keeps Availability.

Anywhere keeps Integrity.

Anytime keeps Confidentiality.

keep A.I.C. = Information Security