[Windows] 在Windows 2012中建立網域之間的信任

Windows網域的使用,在很多公司企業中,已經是不可或缺的一個功能了,它不但可以進行身份的驗證、公司組織(OU)與群組的管理、群組原則的設定(GPO),也可以透過網域信任的方式,將兩個不同的網域進行信任,彼此交換DNS資訊與認證。

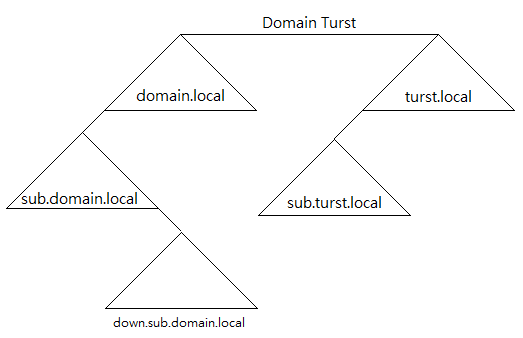

下圖很簡單的說明了網域之間的關係

domain.local是一個獨立的網域,下方有sub.domain.local這個子網域,sub.domain.local下方還有down.sub.domain.local這個子網域

而turst.local則是與domain.local彼此信任的樹系

從上圖可以看得出來,一個網域中,除了本身自己的網域,還可以加入子網域成為一個樹系,也可以再加入其他的網域進行信任,讓網域與網域之間的應用更為複雜與強大

其實從Windows 2003開始,網域之間彼此的信任方式是沒有什麼太大的改變的,所以接下來就讓我們開始進行兩個網域之間的信任動作吧

1.先準備好兩個網域的主機,分別為maduka.local與turst.local兩個網域

| 網域名稱 | 網域控制站IP |

| maduka.local | 192.168.141.5 |

| turst.local | 192.168.141.6 |

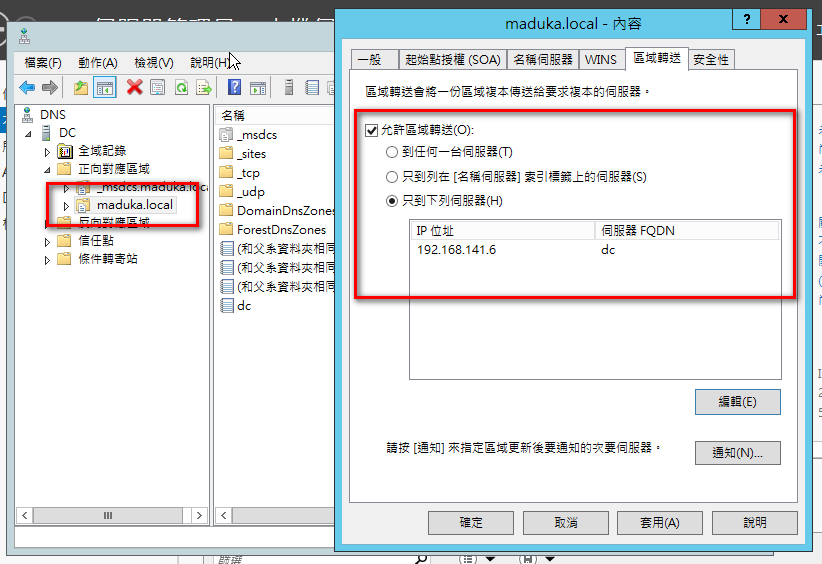

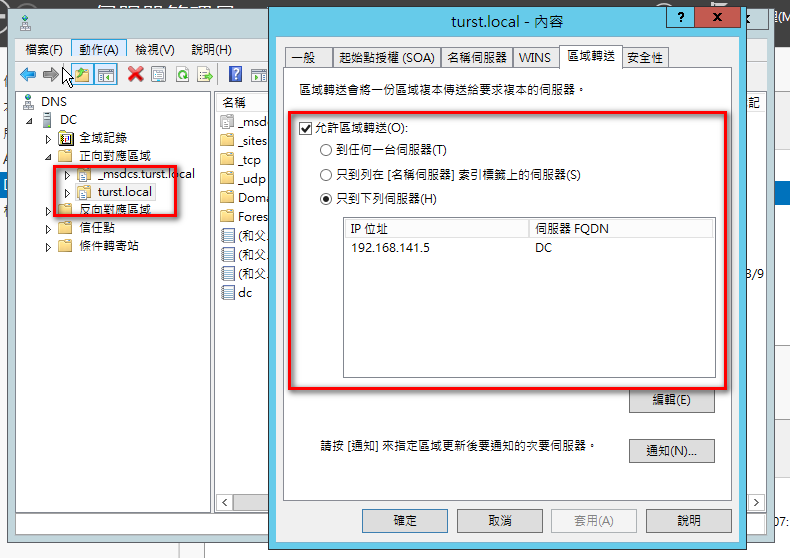

2.將DNS伺服器中,[區域轉送]的功能打開,設定為[允許轉送],這樣才能被對方的DNS伺服器找到並進行網域資料的轉入,允許轉送的方式,可以開放給所有伺服器進行轉送,也可以只允許清單中的伺服器進行轉送的動作。

在區域maduka.local上按右鍵並選擇[內容],並選擇到[區域轉送]頁籤,啟用[允許區域轉送]

這裡需要注意一點,若是只允許單向信任的話,那就只要開啟其中一方的區域轉送即可,在這裡,我選擇的是雙向信任,所以我將兩個網域中的DNS伺服器都開啟區域轉送的功能

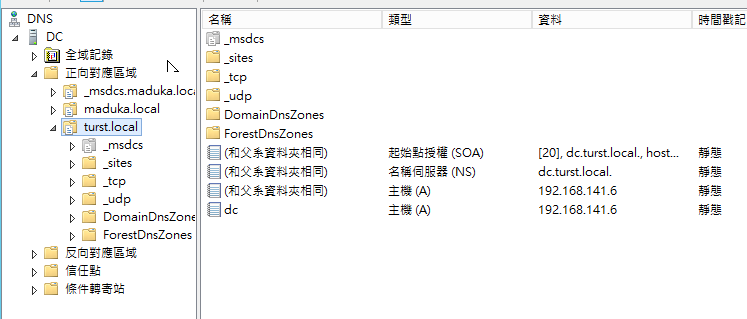

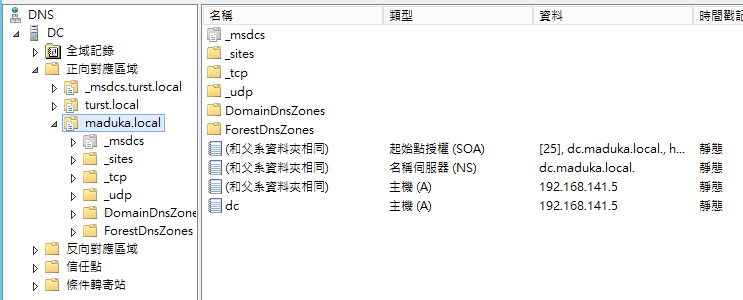

3.在兩個網域中,將彼此之間的DNS加到記錄中,加入的方式,就是在網域DNS伺服器中,加入一個正向對應的次要區域,名稱必須是要信任的DNS區域名稱才行。所以maduka.local的正向對應區域必須加入turst.local,turst.local則需要加入maduka.local

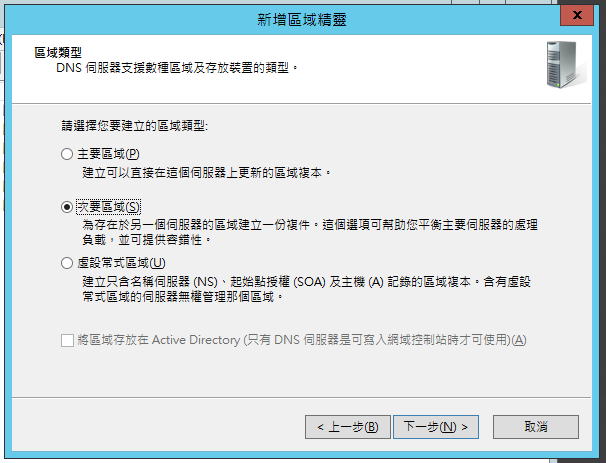

於加入選項中,選擇[次要區域]

maduka.local要加入turst.local的次要區域,相對的,turst.local也要加入maduka.local

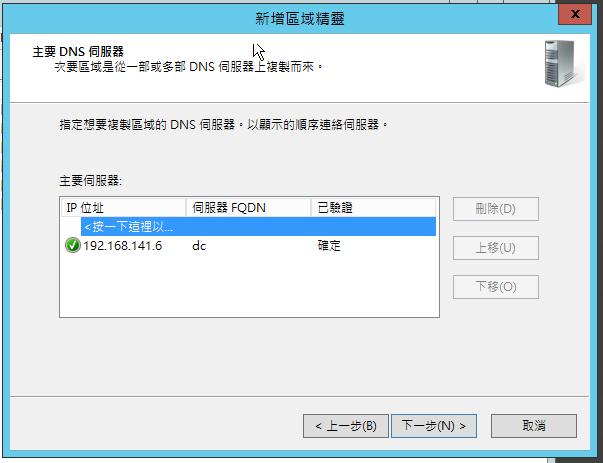

主要伺服器則是選擇turst.local的DNS伺服器IP

當看到DNS伺服器中也出現對方的網域資料後,就代表DNS的準備動作已經完成了

4.進行網域的信任

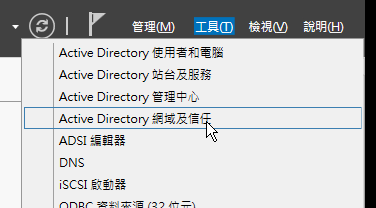

於maduka.local伺服器中,選擇[Active Directory 網域及信任]

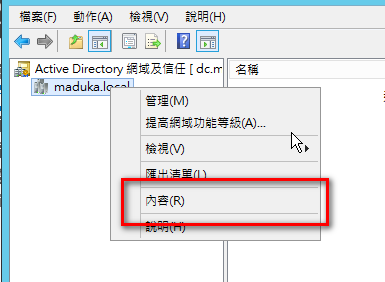

選擇網域後,點選右鍵,並按下[內容]

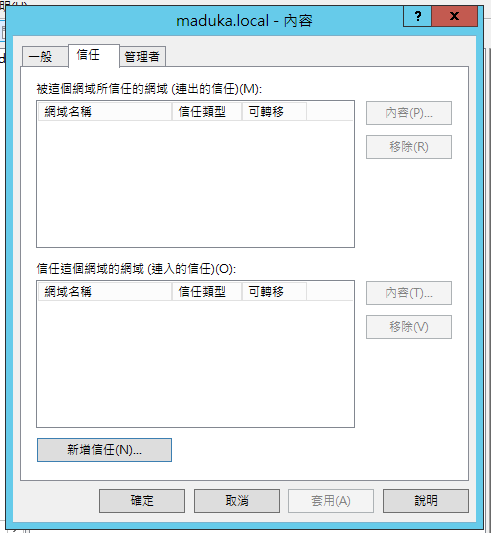

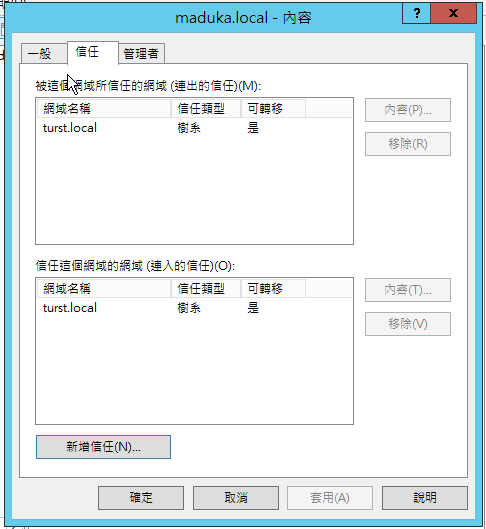

切換到[信任]頁籤中,會發現信任網域是空白的,此時可以按下左下方的[新增信任]

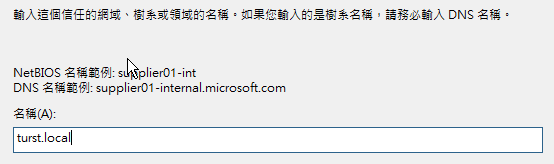

信任網域,則輸入turst.local

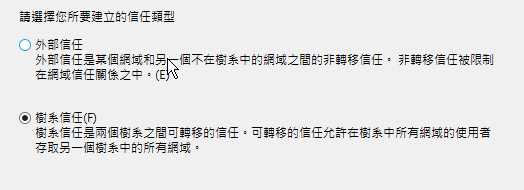

[信任類型]可以依據需要進行選擇,本範例中,因需要進行兩個樹系之間(包含子網域)的信任,所以選擇[樹系信任]

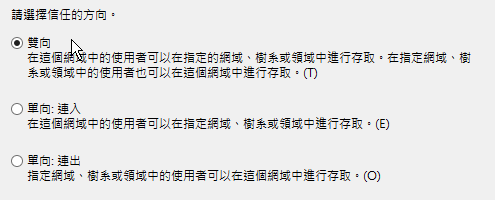

信任方式採用[雙向]

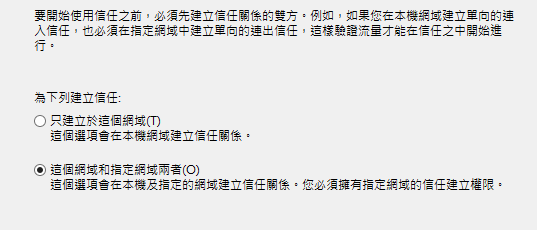

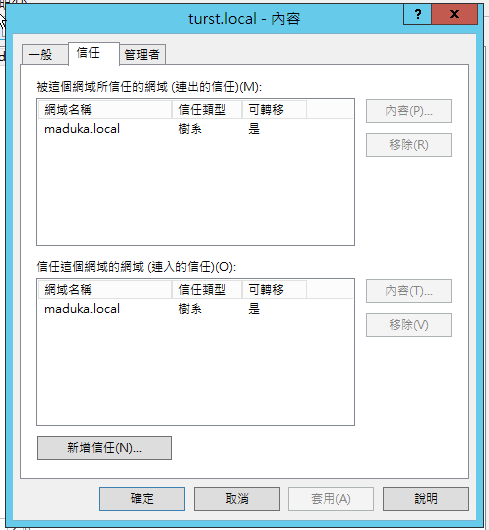

由於之前有提到,我會進行兩個網域之間的雙向信任,所以選擇[這個網域和指定網域兩者],在進行這個選擇之後,精靈會要求輸入turst.local網域管理者的帳號與密碼,以進行雙向的信任,在這個動作完成之後,不止在maduka.local會加入turst.local的信任,在turst.local也會自動加入maduka.local的信任

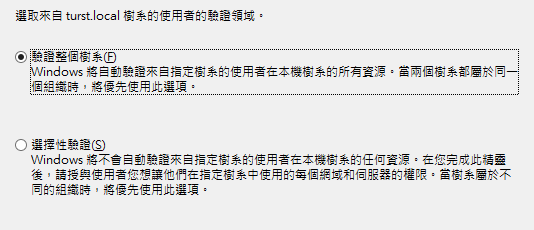

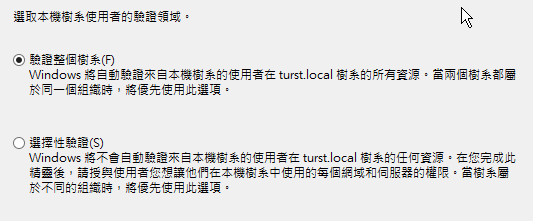

這裡,我們就先選擇[驗證整個樹系],須要幫turst.local選擇驗證的方式,也要為自己本機樹系選擇驗證的方式

新增完成後,就可以看到在maduka.local網域中多了一個turst.local的信任網域,此時切換到turst.local的信任網域清單中,也會出現maduka.local網域了

網域的信任,最常出現於公司內部不同部門、或是公司與公司之間合並時所需要進行的網域信任動作,這樣的信任,除了可以在兩個網域之間進行資料的互換外,對使用者來說,使用上的影響最小,對於系統管理者而言,也是一個相當方便管理兩個網域的功能