利用VPN裝置建立與Microsoft Azure 虛擬網路的站對站VPN

說明

若您想要將企業內部網路與Microsoft Azure網路串聯起來,必須透過Microsoft Azure虛擬網路所提供的服務來建立點對站(Point to Site)或站對站(Site to Site)的VPN,其中前者不需要任何網路設備就可以使用撥接的方式,讓單一台機器可以和Microsoft Azure之間的網路連通;後者則是適合用在多台電腦,甚至整個區域網路中的電腦都可以和Microsoft Azure互連的情境。

建立與Microsoft Azure之間的站對站VPN,有兩種做法,一種是需要準備相容於Microsoft Azure虛擬網路的VPN裝置,使用VPN裝置的好處在於Microsoft Azure管理入口網站會為您準備與站對站VPN所需的設定指令碼,如果您沒有VPN設備也可以利用RRAS來模擬VPN裝置(請參考Sky的SWindows Azure - 使用Windows Server 2012 R2 RRAS對Azure進行Site-To-Site連線-Server設定篇),目前已經支援和Virtual Network建立的站對站VPN裝置如下表:

若您的VPN設備不是上面所直接支援也沒關係,可以參考下面的步驟,或許還是有機會使用既有的設備來建立站對站VPN,至少筆者的就是一個成功案例。

建立虛擬網路

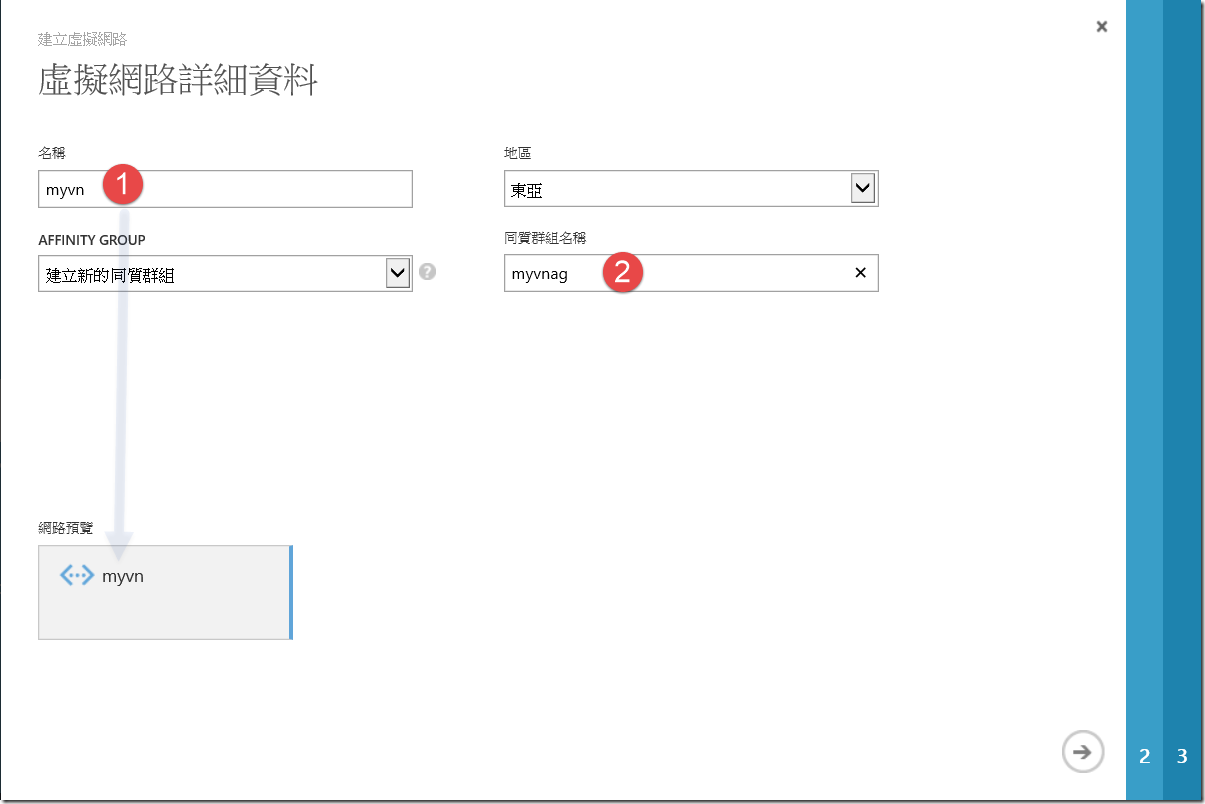

首先請在Microsoft Azure管理入口網站中點選網路>建立虛擬網路。

輸入您的虛擬網路所要使用的名稱、地區及同質群組。

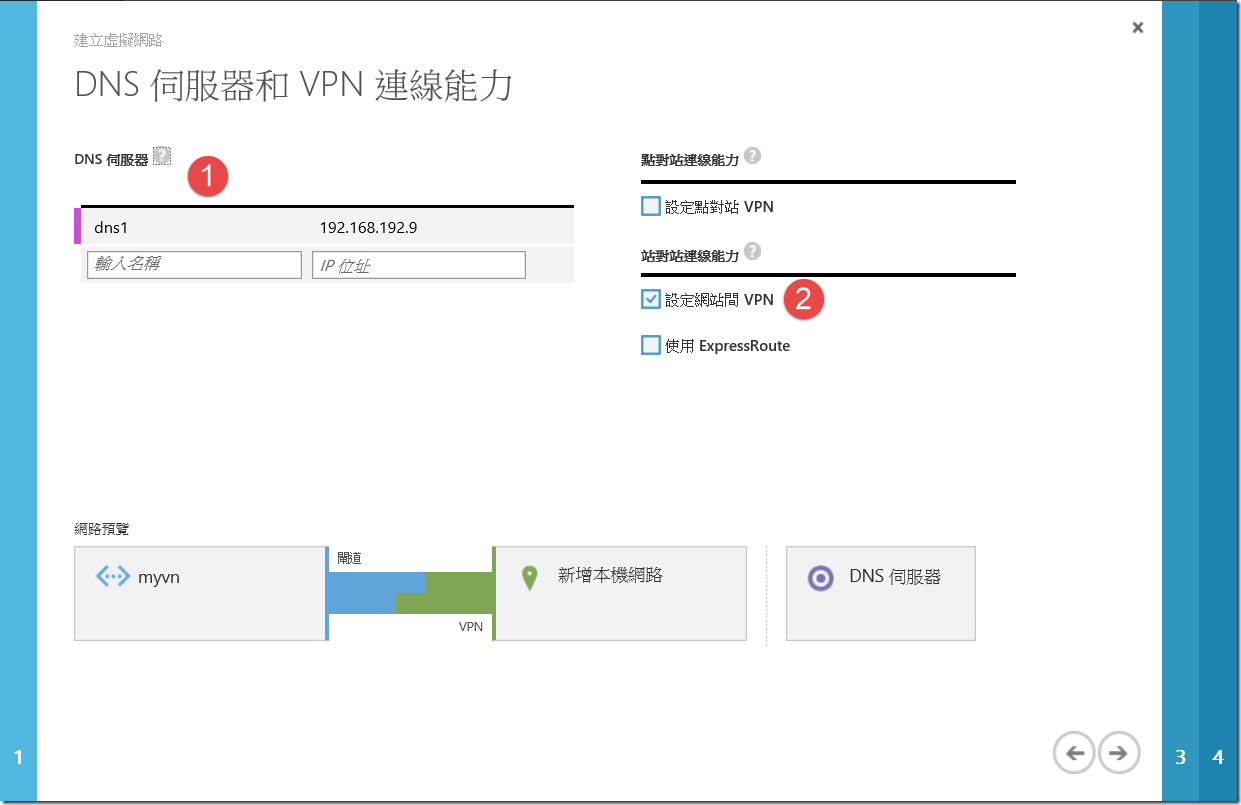

接著您可以輸入企業內部DNS伺服器的IP位址並給它一個容易識別的名稱,接著勾選設定網站間VPN。

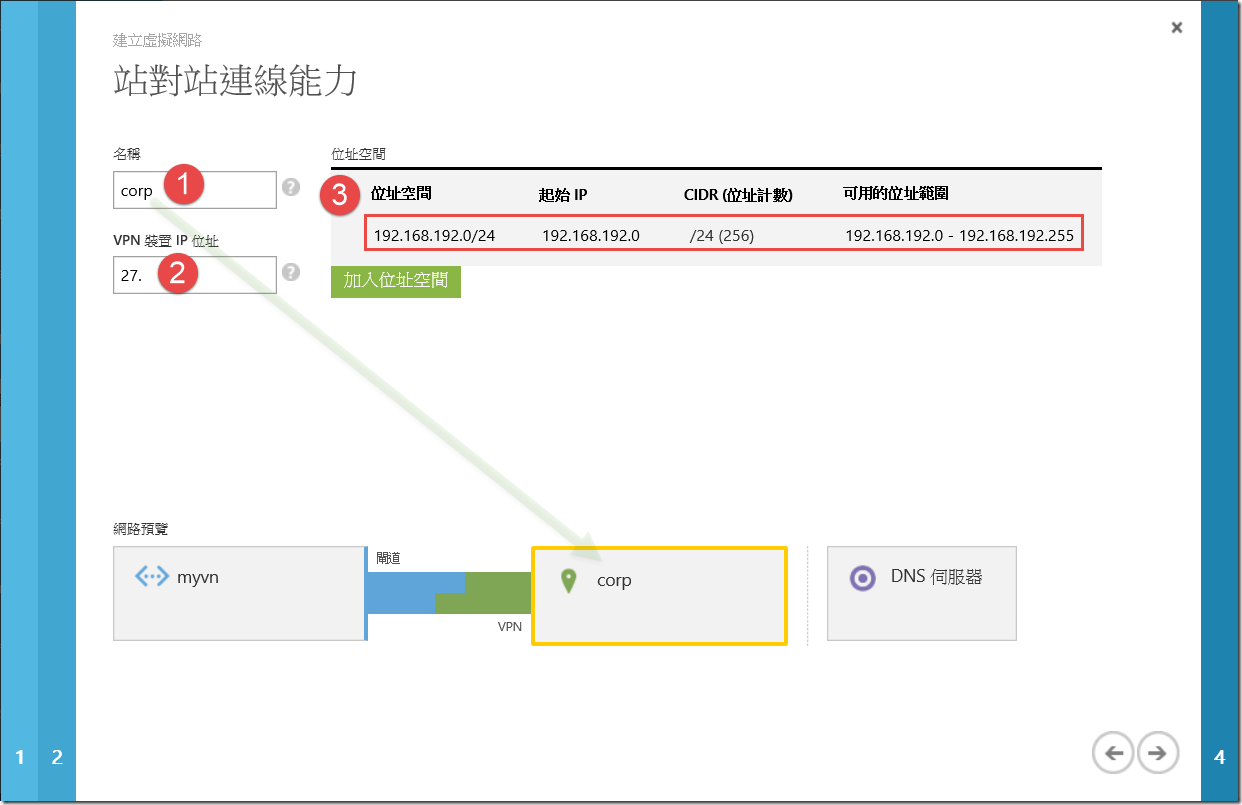

再來的步驟是要指定您的VPN裝置的外部IP及容易瞭解的名稱,在位址空間的部分則是需要輸入區域網路中的可用IP位址及其範圍。

上一步驟設定的是區域網路的位址空間,下面的步驟則是設定Microsoft Azure上面所使用的網段及閘道子網路,您可以依照您想使用的網段及所需要的IP位址數量進行設定。

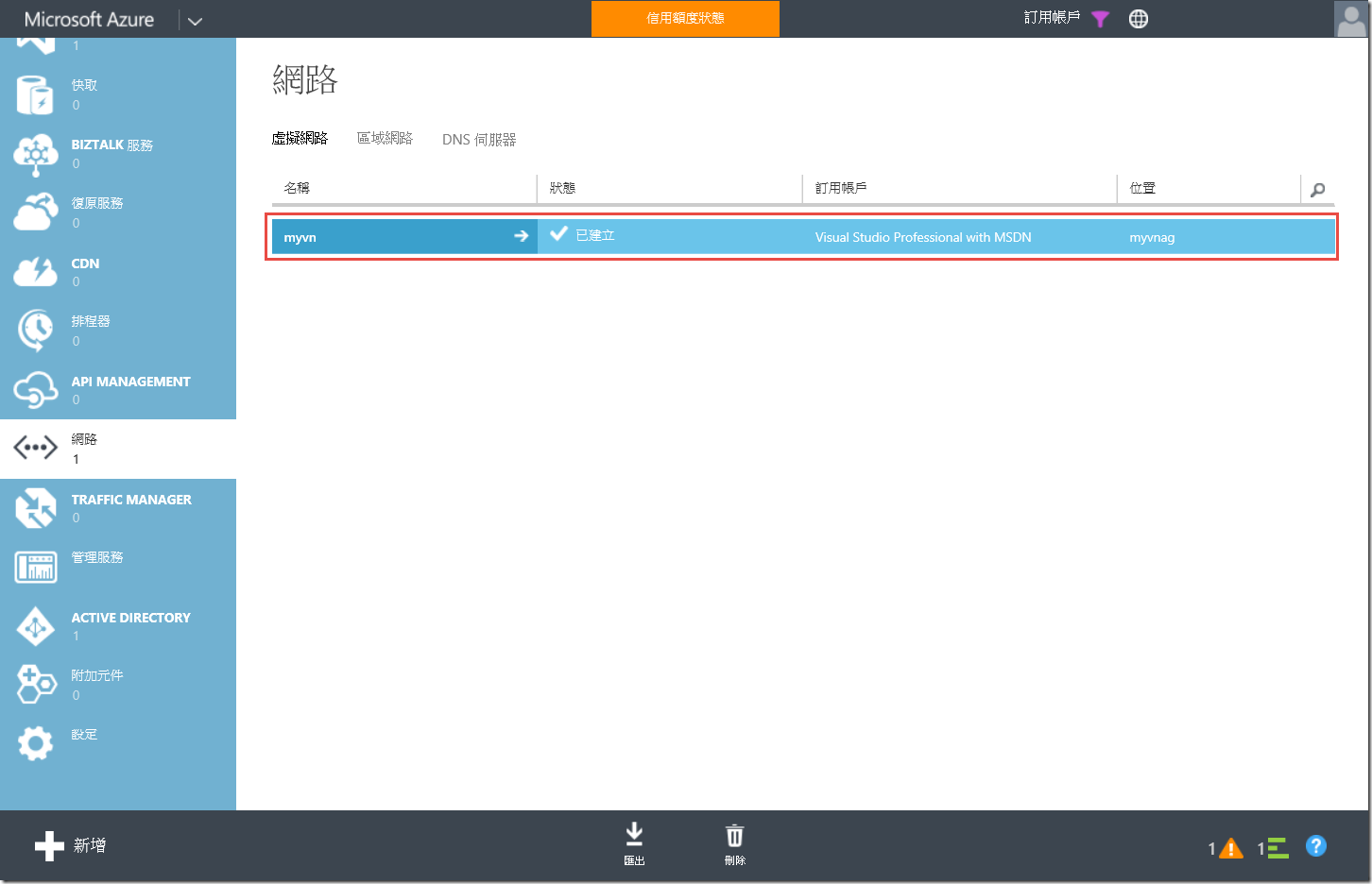

當您按下上圖的完成之後,Microsft Azure就會幫您依照您所輸入的資料建立虛擬網路。

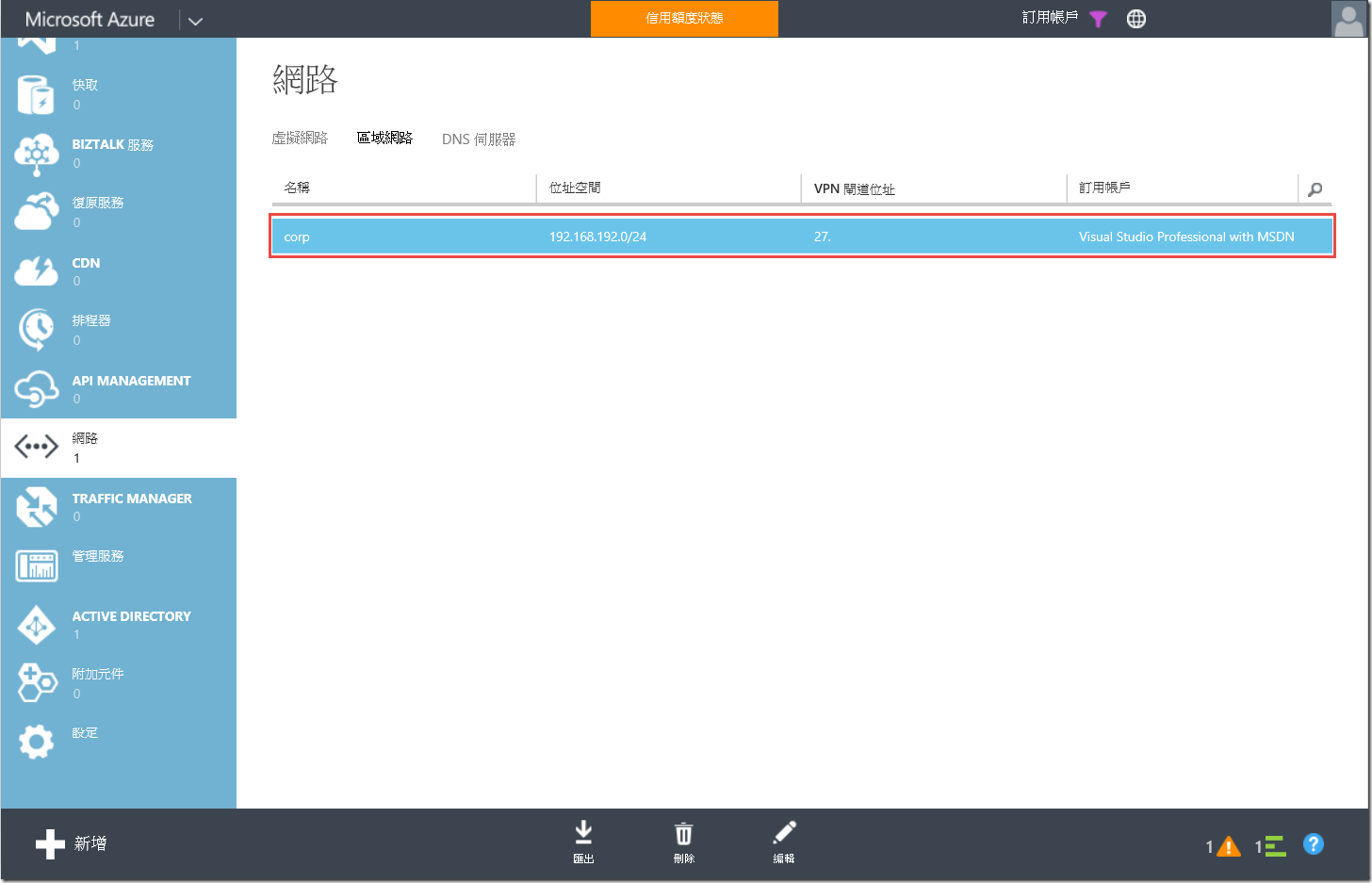

在區域網路頁面中顯示您企業內部網路所使用的網段及VPN裝置的位址,若有需要您可以按下方的編輯或刪除來做調整。

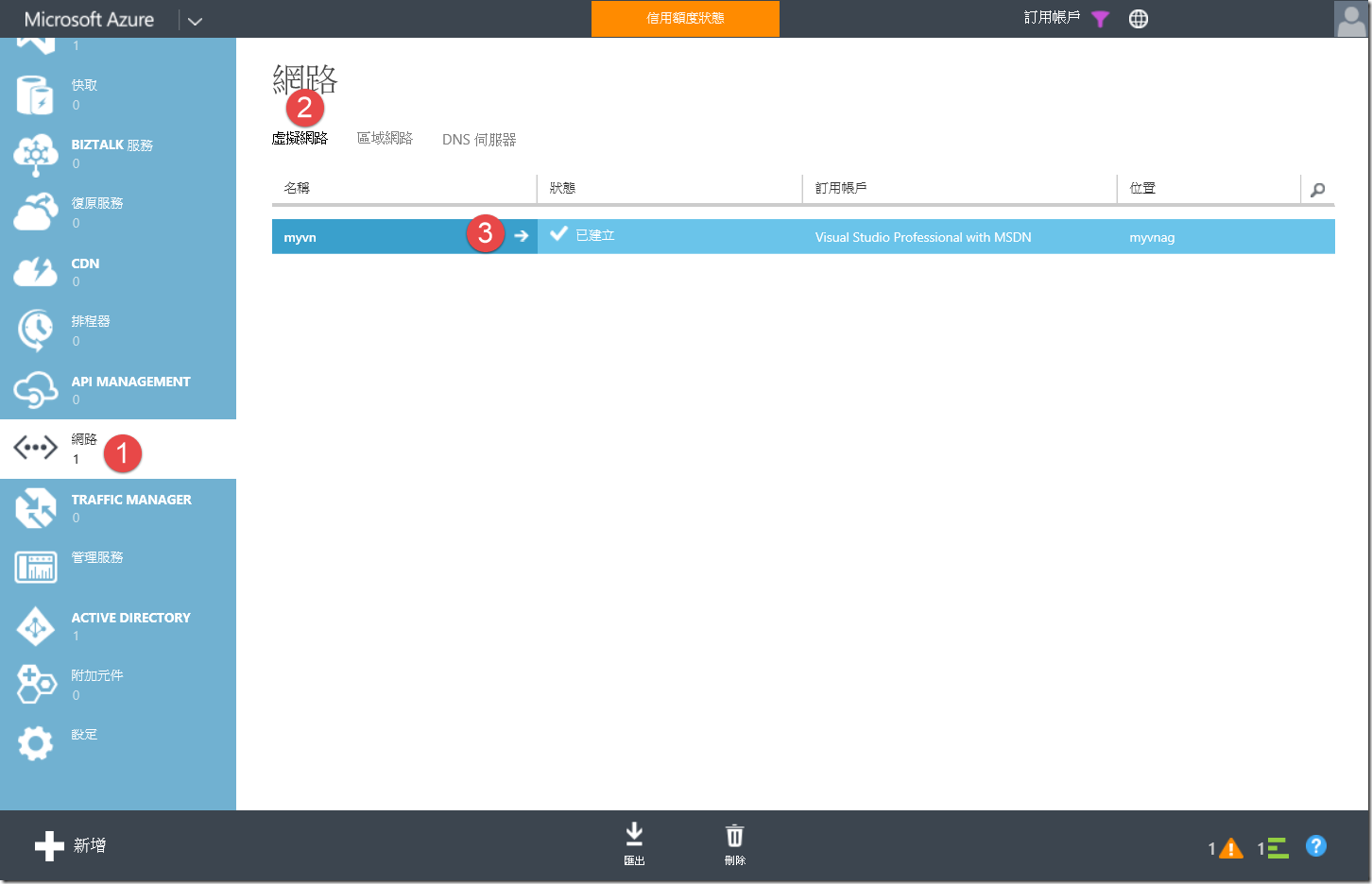

建立閘道

虛擬網路建立之後,接著便是需要建立可以讓VPN裝置連接的閘道,您也可以把他想成是Microsoft Azure那端的VPN裝置,用來和您自己的VPN裝置建立通道所使用的一個設備。

請自您所建立的虛擬網路儀表板頁面中點選建立閘道>靜態路由。

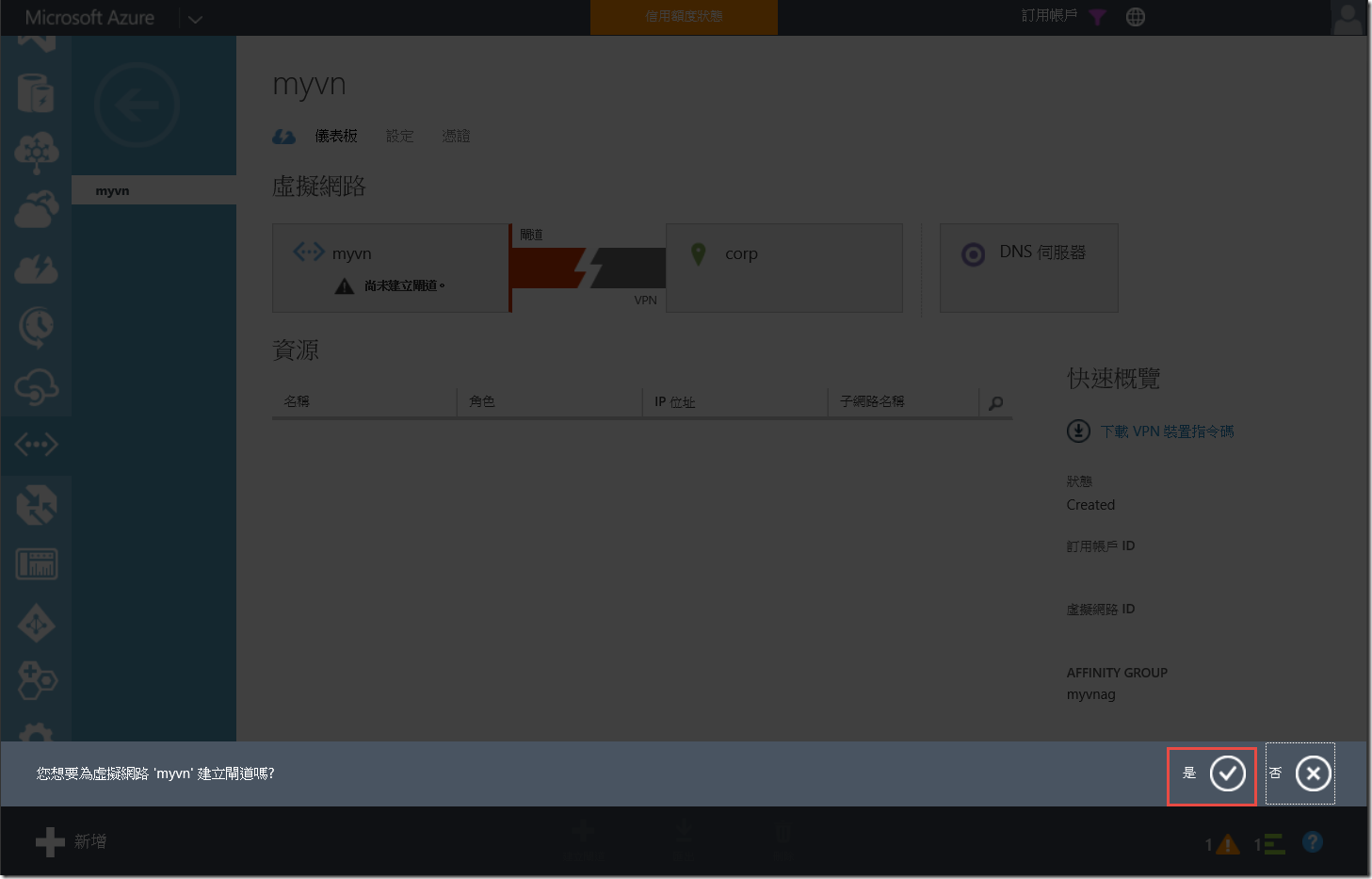

於下圖的畫面中按是,就可以開始為您的虛擬網路建立閘道,這個步驟耗時較久,您必須稍微等待一陣子。

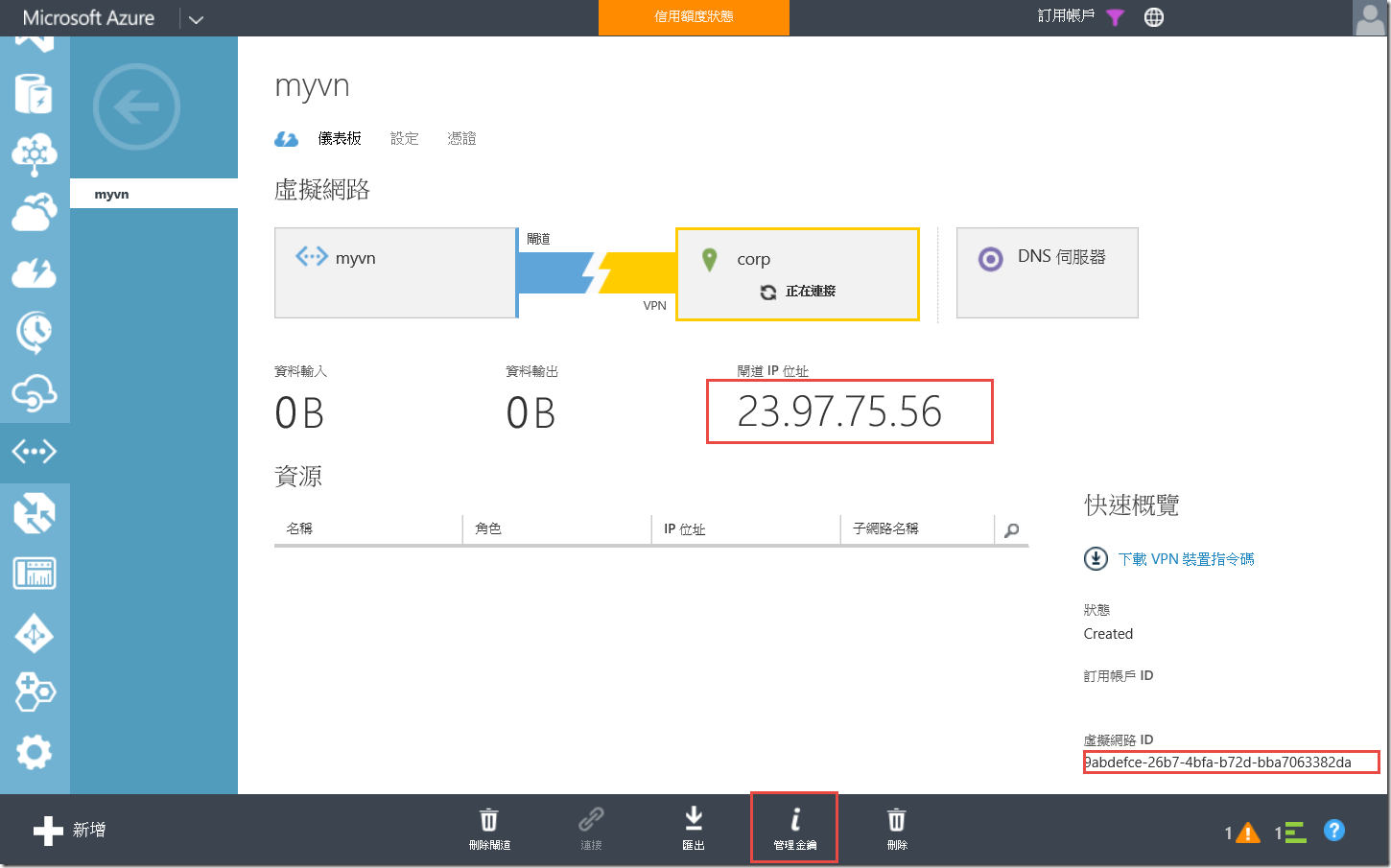

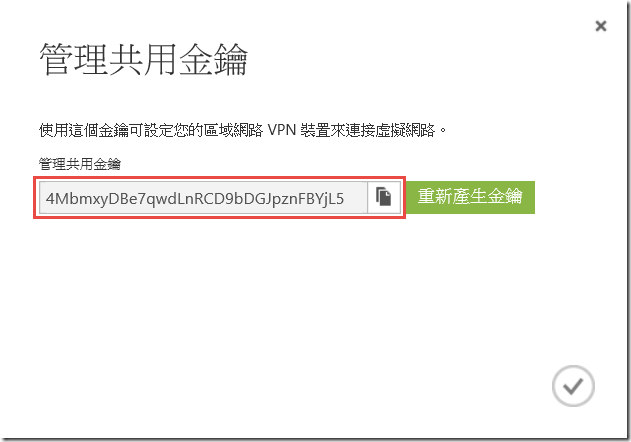

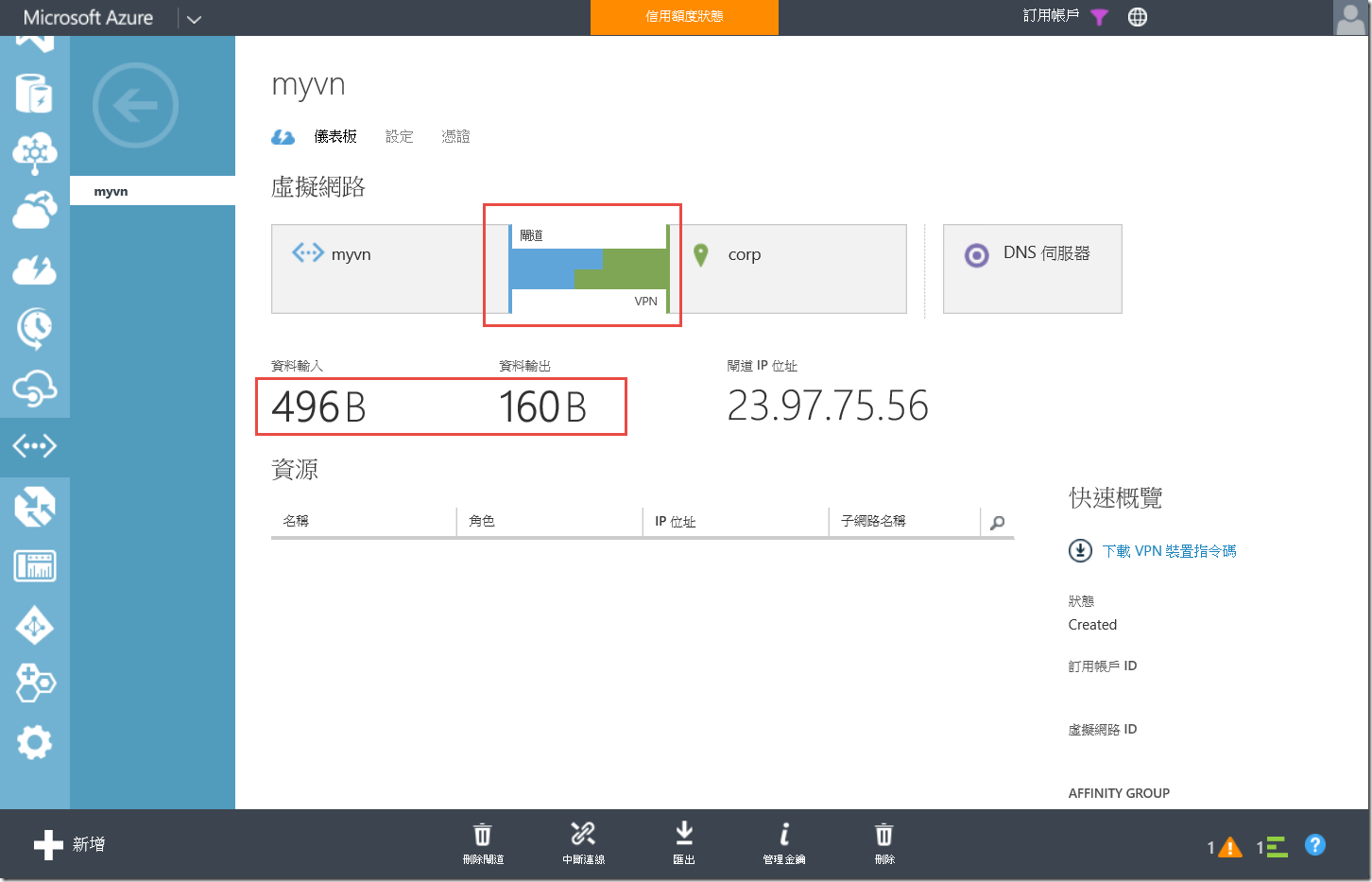

閘道建立成功後,您可以在下圖紅色框框處看到您閘道的IP位址,以及在下方出現管理金鑰的連結,按一下管理金鑰可以取得VPN裝置與虛擬網路之間建立通道所需的管理共同金鑰。

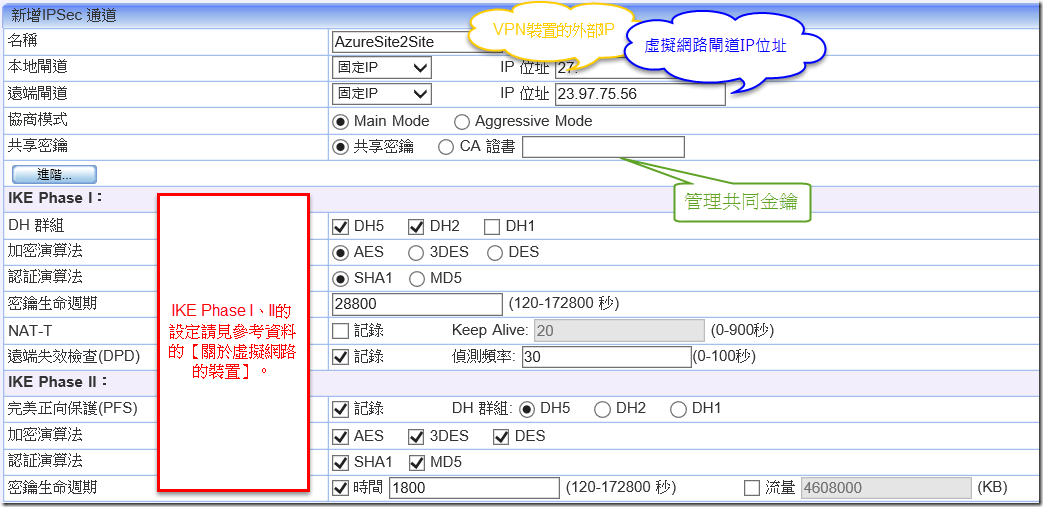

設定VPN裝置

有了虛擬網路的閘道IP位址及管理共同金鑰,您就可以在VPN設備中指定要建立站對站VPN的VPN裝置的外部IP、虛擬網路閘道IP位置,以及管理共同金鑰,這三個資訊是整個設定最重要的部分,其他像是IKE階段的詳細設定依照每個VPN裝置不同有不同的介面,細部設定請見參考資料一節。

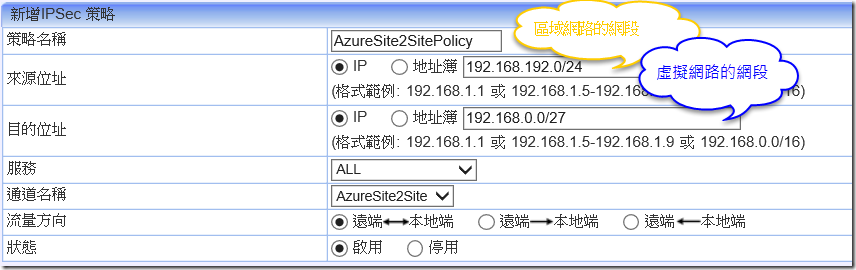

若您的VPN裝置跟筆者的類似,IPSec通道建立後需要設定相關的存取策略,別忘了去設定您區域網路(來源位址)以及虛擬網路(目的位址)的網段,並且選擇允許使用的服務及存取方向。

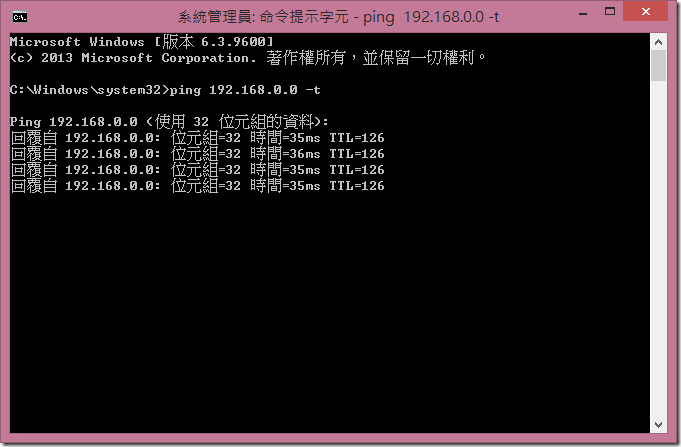

設定完畢之後稍等一段時間,您就可以利用在區域網路內去PING虛擬網路的網段。

一旦站對站VPN建立起來,您就可以在虛擬網路的儀表板頁面中看到閘道與VPN已經串起來,並且開始有流量經過。

致謝

特別感謝Bruce的指導,筆者才能順利完成建立與Microsoft Azure虛擬網路的站對站VPN。

參考資料

建立組織與Windows Azure Virtual Network之間VPN連線

Windows Azure - 使用Windows Server 2012 R2 RRAS對Azure進行Site-To-Site連線-Server設定篇