[資安筆記] Windows企業資安稽核應用系列 (4) - 抓出破壞者!!是誰竄改&外洩了機密文件

戲劇絕不只是戲劇

「太誇張了,現實中怎麼可能發生這種事!!」,這是看到電影中商業間諜或壞人在進行某些「特殊行為」時會發出的驚嘆聲。修改報價單、竊取創意文案、瀏覽人事薪資…等各種機密文件的瀏覽、竄改、散佈真的遠比您想像中的容易。企業中除了外來的攻擊者會對WEB與其他機密進行破壞與竊取外,最難防的來源其實是來自內部人員的破壞。範圍不一定只限於實體的伺服器,也可能因為內鬥而讓公司對外業務流失與聲譽損傷。本期將分享筆者過去的處理案例進行分析與實作,讓內部鬥爭的風險降到最低。

- 惡意竄改報價單

連續劇中內部員工被主管脅迫或收買,受指使修改報價單以嫁禍另外一位員工,讓這名阻礙自己升遷的員工在企業內的可信度下降,甚而讓其離職的戲碼屢見不顯。每次總有人說這類型的劇情太誇張,大半夜直接到電腦面前開機直接修改檔案再關機時,中間都不會有人發現嗎?再分享一個橋段來看看。

- 竊取創意文案

另外一個常上演的橋段則是設計圖或企畫案被竊取。辛辛苦苦準備的企畫案已經醞釀許久,正當胸有成竹要進行報告時,對手居然優先的將幾乎相同的企畫案進行簡報,下一個輪到自己簡報時氣氛可想而知。竊取的過程中一樣是大半夜的偷偷開啟電腦,並且使用USB隨身碟大喇喇將檔案拷貝走,再偷偷摸摸關燈走人。

好一點的劇情會有拍到執行者身影讓其認栽,再不然就是執行者良心發現自己承認。這裡筆者要說,除了竄改報價單或竊取文件是真的以外,其他大部分都是在演戲的,因為…要修改與竊取檔案根本不用再大半夜的開電腦修改,平常上班時間就可以辦到了。

安全與便利的兩難

- 本機管理員的權限

「電腦都給我了,為什麼我不能完全的使用控制它?」。在 Windows AD網域的環境中每個使用者在每台電腦預設的權限皆為”Domain Users”,而權限自然也是本機的”USERS”群組,能執行的動作非常有限。因此為管理方便與減少抱怨,皆會將該名使用者帳戶設定為本機的administrators群組,這樣要安裝軟體或其他的驅動就不必勞煩管理員來進行了。

- 密碼原則的設置

密碼要求基本長度為8、使用複雜密碼並設定90天到期必須強制更換密碼是安全設定,但這樣設定一定會有許多人抱怨「密碼記不住」、「這樣很麻煩」之類的怨言,為了平息民怨,只好將以上的功能取消,並且勾選[密碼永久有效]…

上述兩個動作看似平常,其實這兩個動作是這一次案例發生的根本原因,破壞者很巧妙的利用了兩個”習慣”進而達成目的。

案例實戰:抓出惡意破壞者

平常上班時間也不安全嗎?居然可以隨時隨地輕易的竊取個人機密文件,是只要有電腦的環境下就永遠不安全?上一段提到過,因為「方便」的兩個設置是這次案例的造成主因,以下將案例進行分解即可還原其過程與真相。

- 密碼太過簡易遭記憶

密碼長度是一個很重要的原則,一個又短又不複雜的密碼很容易遭到記憶與破解,這一個真實案例完整說明密碼太簡單的可怕之處:A君與B君皆為業務,平常互看不順眼,會時也是針鋒相對,每個月的業績更是兩個人之間爭論的地方。某天A君在辦公室中準備要修改報價單,再登入電腦輸入密碼時正巧被經過的B君記憶下來,在下午時則使用該組帳號密碼從自己電腦進入到A君電腦D槽中,並將等等要與客戶簽約的報價單修改,希望可以讓A君因為造成損失與影響公司商譽而離職。三天後,A君準備送出報價單,送出之前再度檢查一遍,發現價格都被更改,當下驚恐萬分,並懷疑電腦中毒才造成報價單的數字跑掉。到底怎麼回事?短短幾分鐘內沒人到過A君的電腦前,檔案內容為什麼被修改了?

- 稽核登入&存取紀錄

此時第一要務則是先檢視A君電腦的安全性紀錄,這三天內檔案可能被破壞者變更過許多次,調查機和紀錄之後發現檔案的修改者都是A君自己,但A君說明這幾天都在出差,根本沒碰過電腦,且公司沒開放遠端登入,自然A君是不可能修改檔案的。

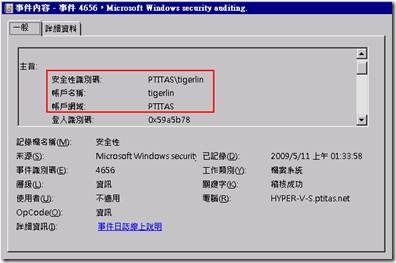

圖1 密碼被竊取後,不管做什麼修改都是該帳號的紀錄 - 案例分析過程

稽核記錄都顯示是A君,事情無法追查下去了嗎?別忘了Windows稽核紀錄除了物件存取的資訊外,還可以稽核最基本的紀錄:登入紀錄。任何的檔案存取與物件變更前一定都有「登入」的紀錄,只要在檔案變更前的紀錄仔細查閱,一定會有線索!往前追查後幾分鐘,馬上就抓到竄改報價單兇手了…中間分析紀錄的過程如下:

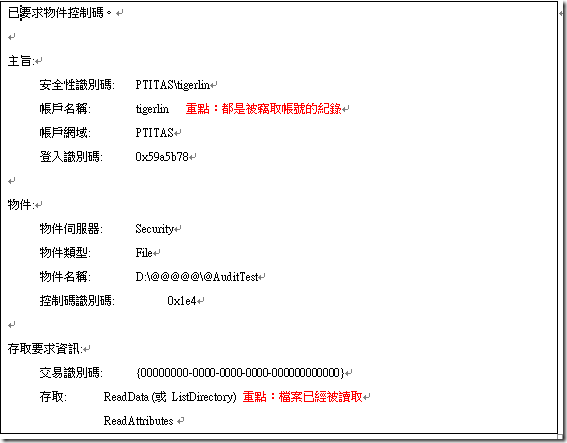

表1 檔案讀取記錄

檔案已經被讀取,表示裡面的內容已經完全的流出,接下來我們從稽核記錄[工作類別]項目中選擇[檔案共用] (Windows 2008 與 Vista適用,Windows 2003無法紀錄網路共用存取的來源資訊,只能記錄被存取的目錄),找出在檔案被讀取之前是否有分享被開啟。

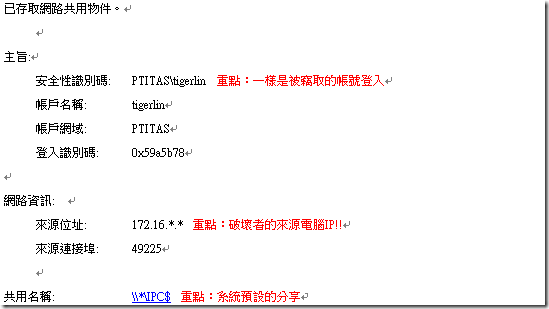

有了!網路分享果然被開啟了!這些訊息證明了網路分享果然被存取過,將這個訊息仔細的往下看,重點就呼之欲出了。

表2 網路共用開啟記錄

將這個IP反查的結果…是B君的電腦!因為罪證確鑿,想賴都賴不掉了。但A君的電腦並未開啟任何分享,為什麼B君還可以用他的帳號進行修改與瀏覽?

- Admin 與 Windows的原罪?

剛剛的紀錄中共用名稱為\\*\IPC$ 為 Windows 預設的隱藏分享,透過該種連線方式,可進階的存取所有實體磁碟下的檔案。以本案例來說,B君竊取到了A君的密碼,則可使用 \\ComputerName\c$ 的方式進入A君電腦的C槽,而這種連線方式則只有 Domain Admins 與 Local Administrators 才可進行。A君公司因為網域的設定,個人擁有的電腦均為Local Administrator,正因為如此密碼外洩才會造成如此的現象。追根究底來看,因為密碼的鬆散加上給予使用者太大的權限是造成本次的主因,而不幸的是,人們總是要得到深切的體驗後才會知道其重要性。因此就筆者來看並非是Admin與Windows的原罪,使用者行為才是造成漏洞的主因。

- 查看本機分享的內容

要將本機分享的內容列表出來不難,筆者習慣用文字介面工具達成目的。Windows有一個很強大的內建指令 net 可以快速將分享列表。只要在命令模式下輸入 net share 即可看到分享的名稱與說明:

預設的 C$ 等分享在系統登入之初即會馬上建立,刪除後下次開機還會出現,要完整移除該分享可將以下撰寫成一個開機執行的指令碼:

::語法 net share 分享名稱 /d net share C$ /d net share D$ /d |

如果平時會需要管理員進行協助,在此建議勿將 IPC$ 與 Admin$刪除,否則會有許多系統管理的功能無法使用。

後記

鬆散的設定與規則會間接造成巨大的內部傷害。而在 Windows 2008 與 Vista 以後的稽核紀錄更加的詳細,可讓IT人員更輕鬆的進行深入稽核,也因為本次的案例是使用 Vista 才可快速的找出癥結。Windows 2008 R2 語 Windows 7的稽核功能將會更強大,筆者期待 Windows 2008 R2與Windows 7 的到來,讓企業可建構更安全穩固的資訊環境。

![clip_image002[5] clip_image002[5]](https://dotblogsfile.blob.core.windows.net/user/tigerlin/1001/Windows4_F17B/clip_image002%5B5%5D_thumb.jpg)

![clip_image002[7] clip_image002[7]](https://dotblogsfile.blob.core.windows.net/user/tigerlin/1001/Windows4_F17B/clip_image002%5B7%5D_thumb.jpg)