[Depolyment] Cisco Router 做點對點的 IPSec 加密 (下)

接下來我們要進入IPSec的設定了,在進入IPSec設定前我們會遇到一大堆令人頭痛的『加密』與『認證』的協定。若想要了解這些協定的詳細內容資訊,

這邊可以推薦大家一本浩呆覺得還不錯的書籍(有夠敷衍的感覺....><)。

資訊與網路資訊安全技術。

http://tlsj.tenlong.com.tw/items/9574421317?item_id=20958

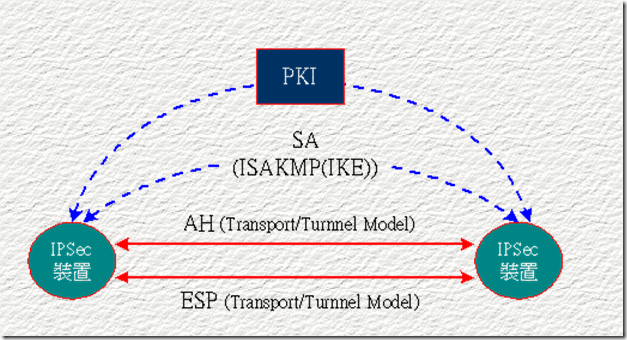

關於IPSec 的部分我們只簡單的敘述如下:

1. IPSec 包含了 IPSec AH(Authentication Header, 認證 )與IPSec ESP(Encapsulation Security Payload, 資料隱密)兩種安全協定。

2. 雙方在通訊的過程採用何種安全協定及封包格式 ? 視SA(Security Association)規範而定。

3. 而SA的安全規範內容則是由ISAKMP來協定完成。包括安全協定、加密演算法、認證演算法...。

4. ISAKMP協議中若需要交換鑰匙作為身分確定或制定會議鑰匙,可以利用IKE協定。

其他更多細節也可以參考粘添壽老師所寫的資訊與網路安全技術網站:

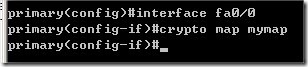

延續上一次的例子,我們目前總公司與分公司的網路通訊都已經可以互相連到對方。接著我們要開始ISAKMP(Internet Security Association Managment Protocol)的設定。

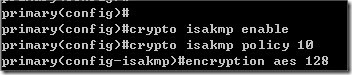

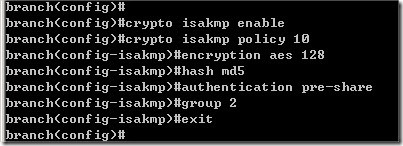

首先我們enable isakmp 並且建立一條 isakmp 的 Policy。接著進入到policy中我們建立加密模式為 aes 128位元演算法。

!--- Defines the Internet Key Exchange (IKE) policies.

!--- Defines an IKE policy. Use the crypto isakmp policy command in global configuration mode. IKE policies

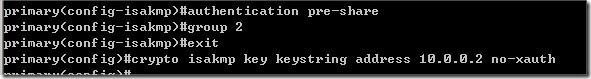

然後在AH協定中我們指定用MD5雜湊來建立訊息認證碼。

!--- define a set of parameters that are used during the IKE phase I negotiation. Specifies preshared keys as the authentication method.

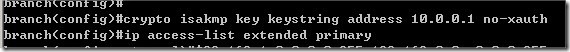

!--- Configures a preshared authentication key, used in

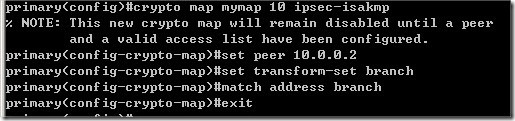

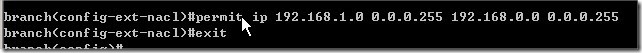

在ACL存取清單中我們允許來自於branch的封包通過。

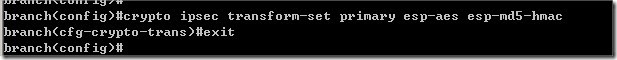

!--- Defines a transform-set. This is an acceptable combination of security protocols and algorithms, which has to be matched on the peer router.

!--- Indicates that IKE is used to establish the IPSec security associations (SAs) that protect the traffic specified by this crypto map entry.

!--- Sets the IP address of the remote end.

!--- Enable process switching for IPSec to encrypt outgoing packets. This command disables fast switching.

接下來要去分公司的Cisco Router 上在去做一次設定,主要的設定部分都相同。只有一些IP資訊不要弄錯。指向要指往總公司的IP位置。

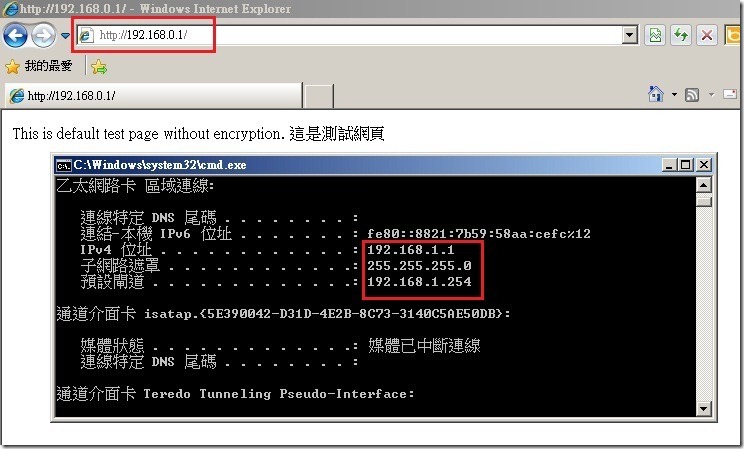

設定完成我們可以利用 sh crypto isakmp sa 來查看sa 協定狀態。根據我的測試,如果您都還沒有任何連線的產生的時候,您會看不見任何的SA相關協定。

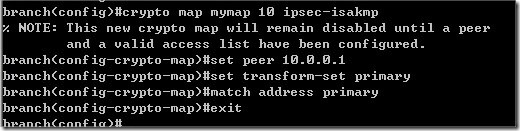

接著我們在分公司Client 端電腦 192.168.1.1 去連 192.168.0.1的Web Server,當連線被建立後,我們在去觀察Cisco SA協定的狀態。

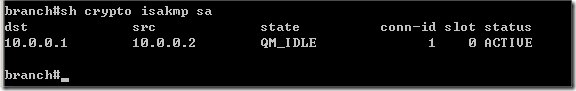

接著我們打上sh crypto isakmp sa ,會看到裡面有訊息了,這邊看到這兩邊的通道開始啟用加密了。

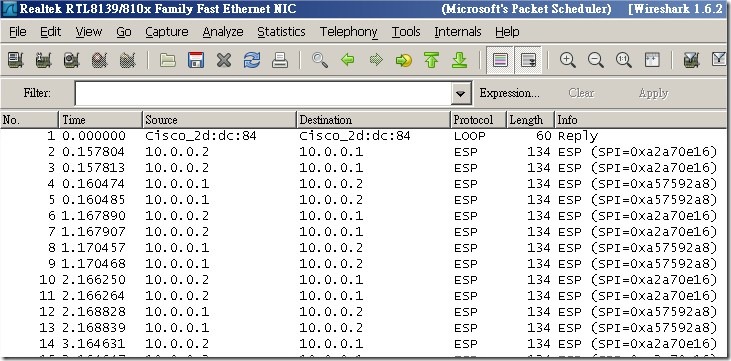

接著再去用wireshark去錄封包,或發現在兩邊Cisco Route通訊的封包都變成了ESP的Protocol協定了。

參考文獻:

裝安全承載協定

http://www.mis.csu.edu.tw/tsnien/teach_manu/f8745/f8745_html/chap15/chap15-7.htm

15-3 IPSec AH 協定

http://www.mis.csu.edu.tw/tsnien/teach_manu/f8745/f8745_html/chap15/chap15-3.htm

Configuring IPSec Router-to-Router, Pre-shared, NAT Overload Between a Private and a Public Network'

http://www.cisco.com/en/US/tech/tk583/tk372/technologies_configuration_example09186a0080093f73.shtml