2023年剛開工,就又來了一件個資在網路祼奔的資安事件,根據新聞報導該事件發生原因是因為雲端資料庫沒有做加密保護,且任何知道 IP 位址的人都可存取,由於並未批露太多細節,所以也無法知道實際情況是如何,但從內容來看,當我們把資料庫放上雲端,其實有一些基本的防謢是應該做的且可以避免被攻擊的機會,以下就來看看唄。

(圖片來源:Hotai Motor exposed thousands of iRent customer documents | TechCrunch)

首先啊,我們要知道不是雲端不安全,這些雲端業者比你更怕資料外洩,所以這些雲端業者對各項雲端服務都有很完整的防謢策略,但就是有87%的人不看,然後再來說雲端不安全 ,所以不上雲啦..趴啦..趴啦..趴啦之類的,就像你把錢放銀行,銀行比你還緊張錢會被偷走啊。

以Microsoft Azure 為例:

使用IaaS類型,開VM自行架設SQL SERVER

- 更換1433連接埠,眾所皆知1433是SQL SERVER連接埠,你還不改?

- 使用NSG限制可連線之來源端IP

- 關閉VM RDP連線,採用Bastion連接,降低直接突破VM的威脅

- 啟用Microsoft Defender

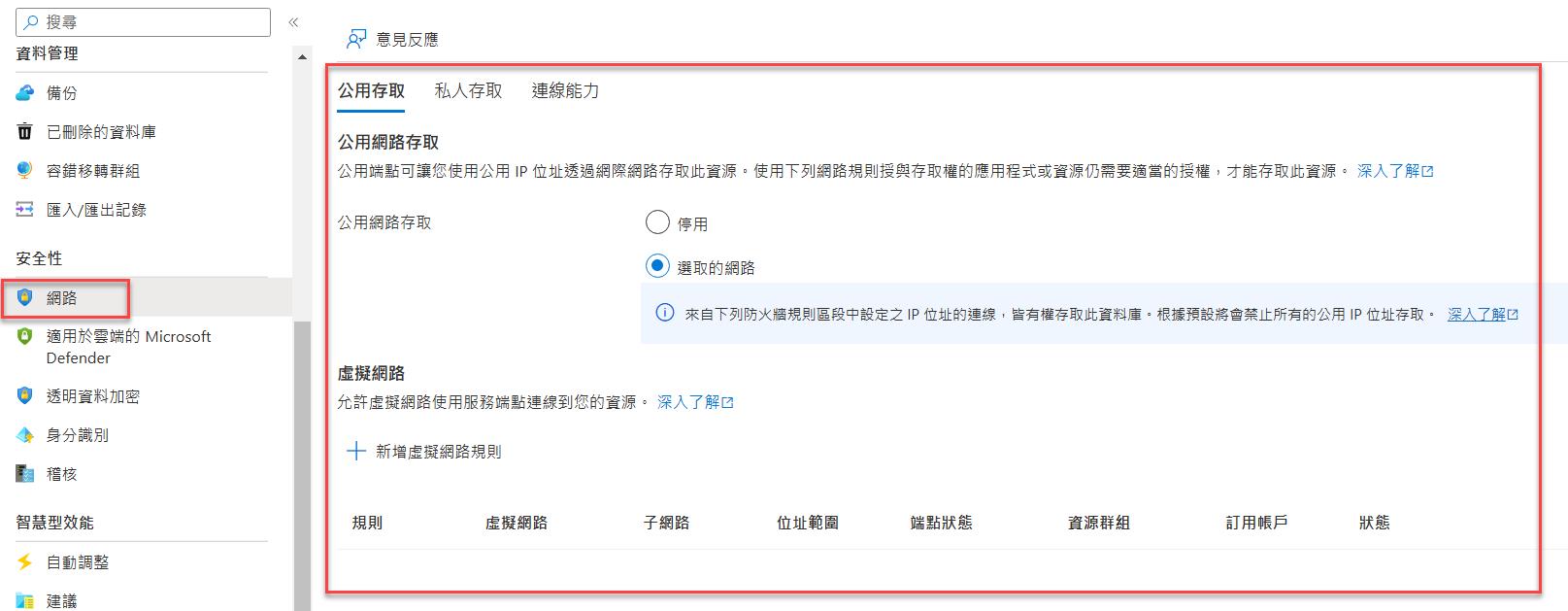

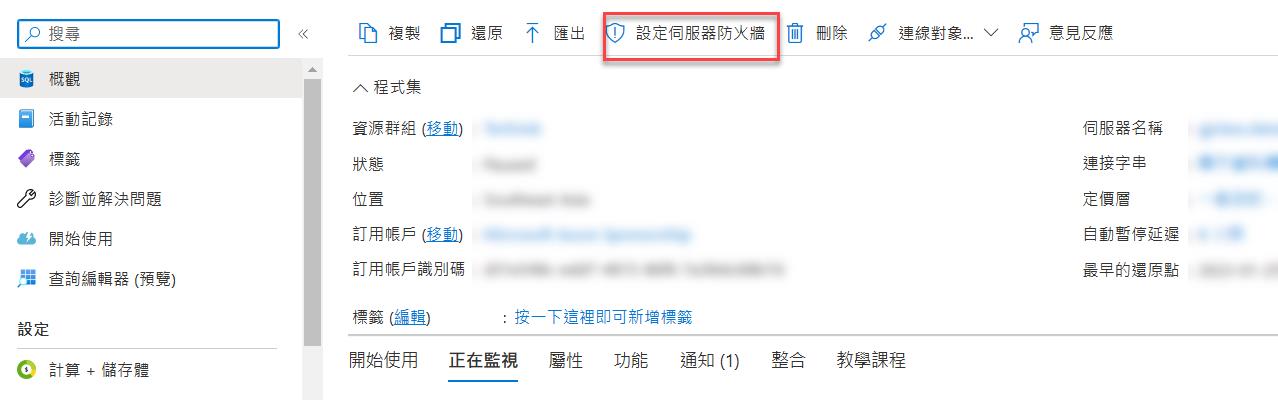

使用PaaS類型的SQL 服務

- 能用PaaS就用PaaS服務,很多防謢都直接內建給你,沒事搞個VM做啥

- SQL Server層級設定網路安全性,包含限制性的V-NET等

- 資料庫層級設定防火牆

以上這些都是基礎應該配置的設定,這些設定不用10分鐘就可以輕鬆搞定的,也可以大大降低很多被攻擊的機會,那是不是這樣就足夠了呢?當然不是,往下延伸還有像是定期的稽核記錄檢視,資料庫加密及備份等,總之資料的外洩多數都是便宜行事所造成的,雲端不是罪,偷懶才是最大的兇手。

建議延伸閱讀:Azure SQL 安全性

若本文對您有所幫助,歡迎轉貼,但請在加註【轉貼】及來源出處,並在附上本篇的超連結,感恩您的配合囉。

By No.18